¿Qué mejoras de seguridad se realizaron en esta actualización? | PostAffiliatePro FAQ

Conozca el parche para la vulnerabilidad XSS en la última actualización de PostAffiliatePro. Descubra cómo una validación de entrada más estricta y la codificac...

Descubra cómo Post Affiliate Pro elimina las vulnerabilidades de cross-site scripting mediante la validación de entrada, la codificación de salida y la.

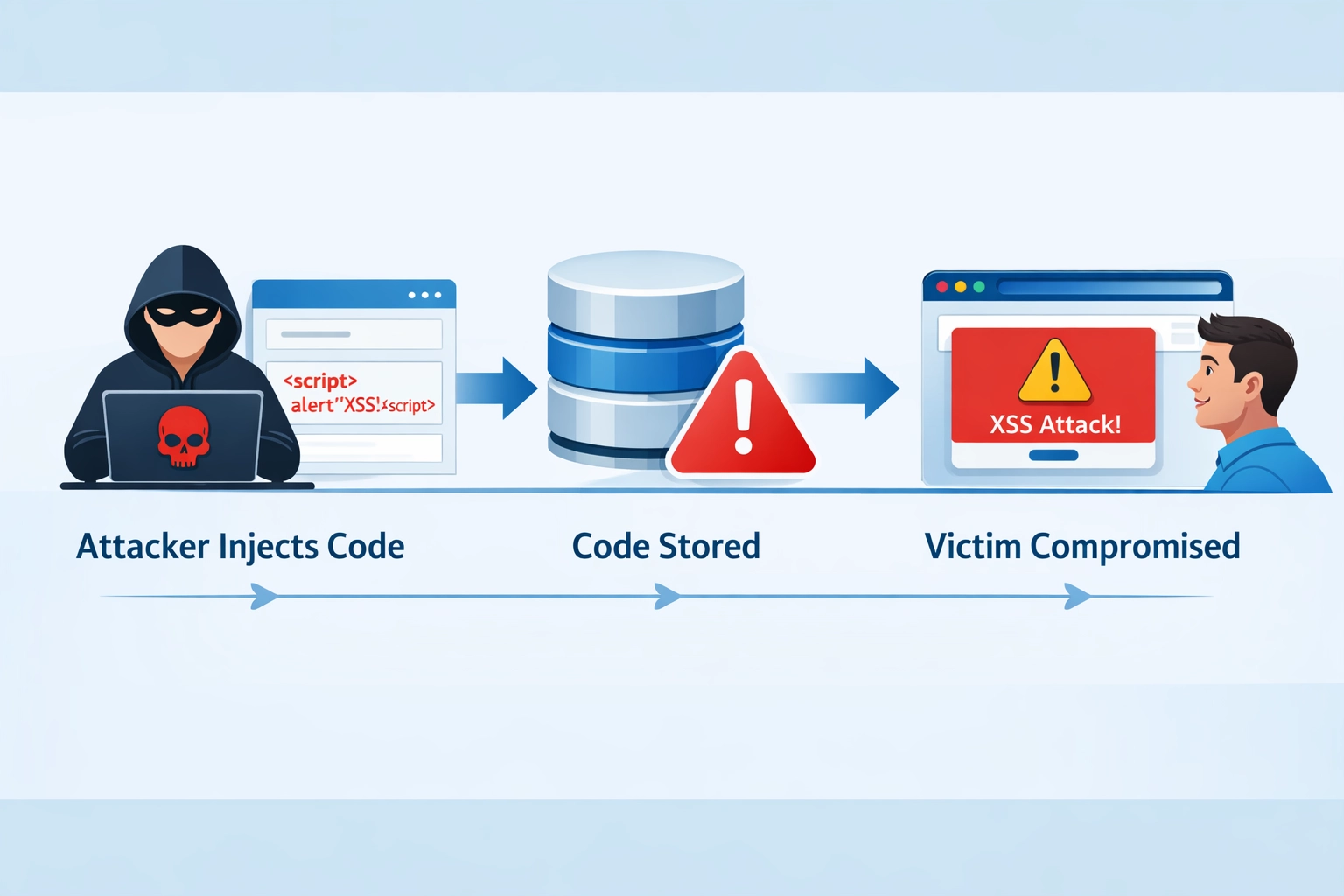

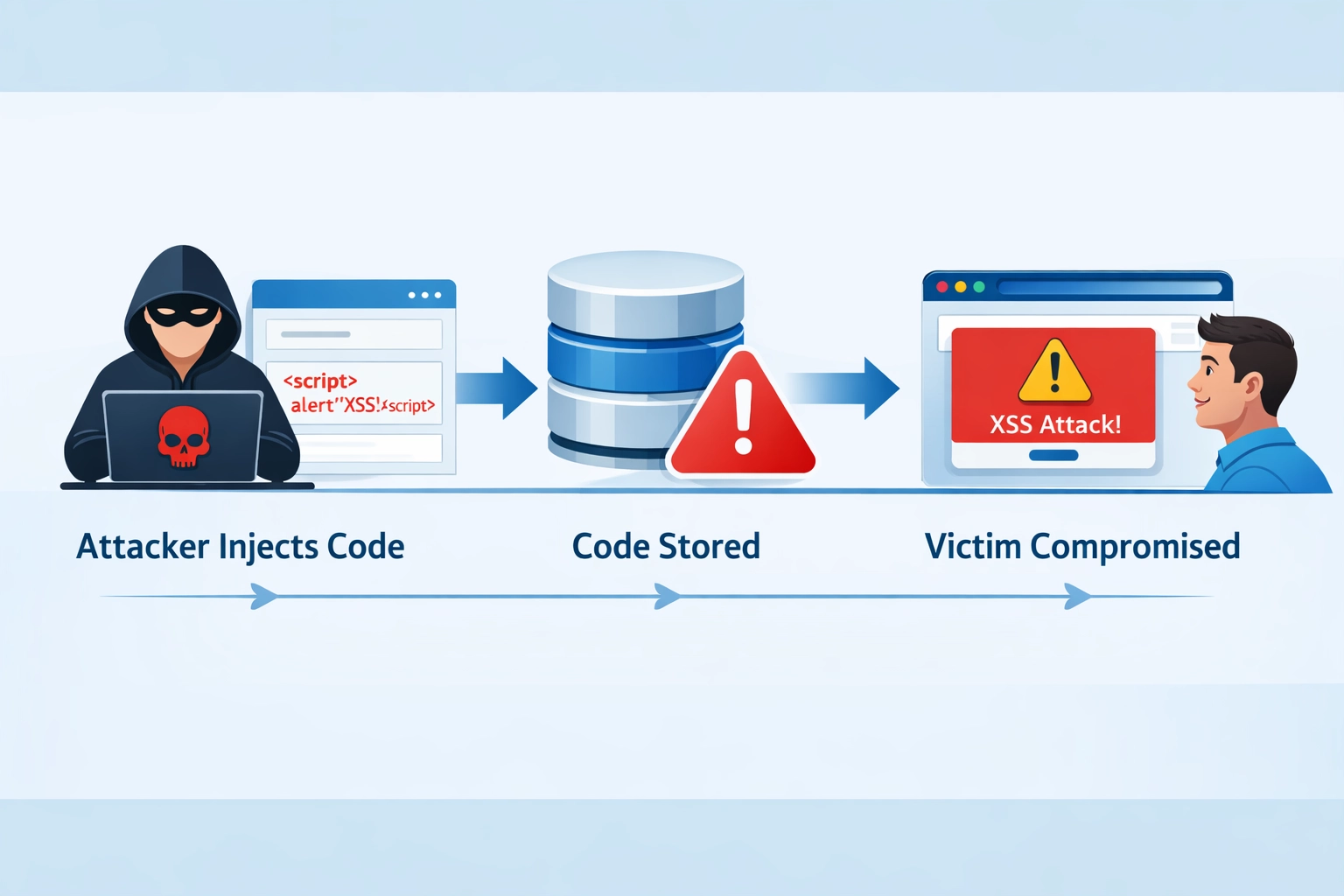

Cross-Site Scripting (XSS) es una vulnerabilidad de seguridad que ocurre cuando los atacantes inyectan código malicioso (típicamente JavaScript) en aplicaciones web, permitiéndoles ejecutar scripts no autorizados en los navegadores de los usuarios—una amenaza especialmente crítica para plataformas de afiliados donde los datos de usuarios y las transacciones financieras fluyen constantemente entre redes. Los ataques XSS se presentan en tres formas principales: XSS almacenado (el código malicioso se guarda de forma permanente en una base de datos y se ejecuta cada vez que los usuarios acceden a las páginas afectadas), XSS reflejado (los atacantes engañan a los usuarios para que hagan clic en enlaces que contienen código malicioso que se ejecuta de inmediato pero no se almacena), y XSS basado en DOM (vulnerabilidades en código JavaScript del lado del cliente que procesa entradas de usuario de forma insegura). Para software de afiliación como Post Affiliate Pro, las vulnerabilidades XSS representan riesgos graves, incluyendo secuestro de sesión (los atacantes roban cookies de autenticación para suplantar usuarios y acceder a cuentas de afiliados sensibles), robo de credenciales (captura de información de inicio de sesión y detalles de pago de afiliados y comerciantes), y distribución de malware (inyección de código que redirige a los usuarios a sitios maliciosos o instala software no deseado)—consecuencias que pueden comprometer redes de afiliados enteras, destruir la confianza de los usuarios y resultar en daños financieros y reputacionales significativos. Comprender y prevenir el XSS es esencial para las plataformas de afiliados porque gestionan datos sensibles de múltiples roles de usuario (afiliados, comerciantes, administradores) y sirven de puente entre diferentes sitios web, convirtiéndolas en objetivos atractivos para atacantes que buscan explotar relaciones de confianza y acceder a información valiosa de clientes.

Las vulnerabilidades de Cross-Site Scripting (XSS) representan riesgos especialmente graves para plataformas de software de afiliados porque amenazan directamente la integridad del seguimiento de comisiones, el procesamiento de pagos y las relaciones sensibles entre comerciantes y afiliados; un atacante que explote XSS podría inyectar scripts maliciosos para redirigir comisiones de afiliados a cuentas fraudulentas, suplantar afiliados legítimos para reclamar comisiones no ganadas, o robar credenciales de autenticación y datos personales tanto de comerciantes como de editores, socavando fundamentalmente la confianza que sustenta todo el ecosistema de afiliación. Más allá del fraude financiero, los ataques XSS pueden comprometer la precisión y fiabilidad de los sistemas de seguimiento y reporte de afiliados—los atacantes podrían manipular datos de conversión, inflar o disminuir métricas de rendimiento y generar registros de atribución falsos que distorsionan el cálculo de comisiones y crean disputas entre comerciantes y afiliados, además de exponer potencialmente información sensible de pagos y datos de clientes, lo que viola los requisitos de cumplimiento PCI DSS y desencadena infracciones a GDPR con sanciones regulatorias significativas.

| Impacto de ataque XSS | Riesgo en plataforma de afiliados | Severidad |

|---|---|---|

| Secuestro de sesión | Acceso no autorizado a cuentas de afiliados | Crítico |

| Fraude de comisión | Comisiones robadas o redirigidas | Crítico |

| Fuga de datos | Exposición de datos de comerciantes y afiliados | Crítico |

| Manipulación de seguimiento | Datos de conversión y rendimiento inexactos | Alto |

| Robo de credenciales | Compromiso de credenciales de acceso | Crítico |

| Distribución de malware | Redirecciones maliciosas e instalación de software | Alto |

| Daño reputacional | Pérdida de confianza y fuga de socios | Crítico |

El daño reputacional derivado de brechas habilitadas por XSS va mucho más allá de las pérdidas financieras inmediatas; cuando comerciantes y afiliados descubren que sus datos han sido comprometidos o que ha ocurrido fraude de comisiones por vulnerabilidades en la plataforma, la confianza en la misma colapsa, produciendo una fuga masiva de socios, pérdida de volumen de transacciones y un daño permanente a la credibilidad de la marca que puede tardar años en recuperarse. Desde la perspectiva de cumplimiento, las plataformas de afiliados que gestionan datos de pago e información personal deben mantener la certificación PCI DSS Nivel 1 y cumplimiento con GDPR, y las vulnerabilidades XSS que exponen datos de tarjetas o información de clientes generan fallos de auditoría, notificaciones obligatorias de brecha y multas potenciales que van desde miles hasta millones de euros según la escala y naturaleza de la exposición. Por lo tanto, implementar medidas robustas de prevención XSS—incluyendo validación de entradas, codificación de salida, cabeceras de Política de Seguridad de Contenidos (CSP) y pruebas de seguridad regulares—no es solo una mejor práctica técnica sino un imperativo empresarial crítico que protege directamente los ingresos, mantiene el cumplimiento normativo, preserva la reputación de la plataforma y asegura la viabilidad a largo plazo del negocio de software de afiliados.

La validación y sanitización de entradas son mecanismos de defensa complementarios que trabajan juntos para prevenir ataques de Cross-Site Scripting (XSS) controlando qué datos ingresan en una aplicación y cómo se procesan. La lista blanca (aceptar solo patrones de entrada reconocidos como seguros) es significativamente más segura que la lista negra (rechazar patrones conocidos como inseguros), ya que esta última puede ser burlada mediante variantes de codificación, normalización Unicode o vectores de ataque novedosos; por ejemplo, permitir solo correos que coincidan con ^[a-zA-Z0-9._%+-]+@[a-zA-Z0-9.-]+\.[a-zA-Z]{2,}$ evita intentos de inyección mientras que la lista negra de etiquetas <script> falla ante alternativas como <img src=x onerror=alert(1)> o variantes codificadas en entidades HTML. La validación de entradas debe imponer comprobación estricta de tipos, límites de longitud y restricciones de formato en el límite de la aplicación, mientras que las librerías de sanitización como DOMPurify eliminan elementos y atributos HTML potencialmente peligrosos analizando el árbol DOM y reconstruyendo solo el contenido seguro—una técnica superior al filtrado basado en expresiones regulares, que no puede analizar fiablemente estructuras HTML anidadas. La codificación según el contexto es esencial porque cada contexto de salida requiere estrategias de escape distintas: el contexto HTML requiere codificación de entidades (< se convierte en <), el contexto JavaScript exige escape Unicode (' se convierte en \x27), el contexto URL requiere codificación porcentual y el contexto CSS exige escape hexadecimal, como lo demuestra el principio de que <div> + codificación HTML = <div> (seguro), pero la misma cadena en un contexto de cadena JavaScript sin el escape adecuado aún podría ejecutar código. La validación de entradas por sí sola es insuficiente porque no puede contemplar todos los casos de uso legítimos—un usuario podría necesitar almacenar <b>importante</b> en un campo de texto enriquecido—haciendo de la codificación de salida la capa final crítica que garantiza que los datos se representen de forma segura sin importar su origen. Estas técnicas forman una estrategia de defensa en profundidad donde la validación reduce la superficie de ataque, la sanitización elimina marcado malicioso y la codificación contextual previene la interpretación de datos de usuario como código ejecutable, cada capa compensando posibles debilidades de las demás.

La codificación de salida es una capa de defensa crítica contra ataques de Cross-Site Scripting (XSS) que opera bajo el principio de codificación contextual, donde el contexto de salida determina la estrategia de codificación adecuada—el contexto HTML requiere codificación de entidades (por ejemplo, convertir < en <), el contexto JavaScript exige escape de cadenas JavaScript, el contexto URL necesita codificación porcentual y el contexto CSS requiere escape específico para CSS para evitar inyecciones a través de atributos de estilo o valores de propiedades. El concepto de sinks seguros se refiere a APIs del DOM y funciones de plantillas que aplican automáticamente codificación apropiada al contexto (como textContent en JavaScript o motores de plantillas parametrizadas), en contraste con sinks peligrosos como innerHTML o eval() que omiten las protecciones de codificación por completo. Sin embargo, ciertos contextos presentan vulnerabilidades resistentes a la codificación donde la codificación por sí sola no es suficiente—notablemente en manejadores de eventos JavaScript, expresiones CSS y URIs de datos—requiriendo controles adicionales como cabeceras de Política de Seguridad de Contenidos (CSP), validación de entradas y restricciones arquitectónicas para evitar la explotación. Los frameworks web modernos como React, Angular y Vue implementan codificación de salida automática por defecto, codificando todos los valores interpolados en plantillas y proporcionando APIs explícitas para insertar HTML sin procesar solo cuando el desarrollador lo indica conscientemente, reduciendo significativamente la superficie de ataque en comparación con los motores de plantillas legacy del lado del servidor que requerían codificación manual en cada punto de salida. La efectividad de la codificación de salida como mecanismo de defensa depende críticamente de su aplicación consistente en todos los flujos de datos controlados por el usuario, la comprensión integral de los requerimientos de codificación según el contexto y el reconocimiento de que la codificación representa solo una capa en una estrategia de defensa en profundidad que debe complementarse con validación de entradas, políticas CSP y prácticas de codificación segura para lograr una prevención robusta de XSS.

La Política de Seguridad de Contenidos (CSP) es una cabecera de respuesta HTTP que impone una lista blanca de fuentes de confianza para varios tipos de contenido (scripts, hojas de estilo, imágenes, fuentes, etc.), mitigando efectivamente los ataques de Cross-Site Scripting (XSS) al impedir la ejecución de scripts no autorizados o en línea salvo que se permita explícitamente mediante directivas como script-src y default-src. CSP funciona instruyendo al navegador para que rechace la ejecución de cualquier script desde fuentes no listadas explícitamente en la política, y combinada con las directivas script-src 'none' o script-src 'self', elimina la superficie de ataque para la inyección de scripts en línea y la explotación de scripts de terceros. Complementario a CSP, los flags de cookies HTTPOnly y Secure proporcionan capas adicionales de defensa al impedir que JavaScript acceda a cookies sensibles de sesión (HTTPOnly) y asegurando que las cookies solo se transmitan mediante conexiones HTTPS cifradas (Secure), reduciendo así el impacto de una explotación XSS exitosa incluso si un atacante logra ejecutar código malicioso. Cabeceras de seguridad adicionales como X-Frame-Options (previniendo ataques de clickjacking y framing) y X-Content-Type-Options: nosniff (previniendo detección errónea de tipo MIME) trabajan en sinergia con CSP para crear una estrategia integral de defensa en profundidad que aborda múltiples vectores de ataque más allá de XSS. Si bien CSP es un mecanismo protector poderoso, debe implementarse como una defensa secundaria o terciaria y no como la mitigación principal, ya que no puede proteger contra todos los vectores XSS (como ciertos XSS basados en DOM) y debe combinarse con validación de entradas robusta, codificación de salida y prácticas de codificación segura para establecer una postura de seguridad resiliente ante las amenazas de aplicaciones web modernas.

Post Affiliate Pro ha demostrado un compromiso excepcional con la eliminación de vulnerabilidades de Cross-Site Scripting (XSS) mediante una arquitectura de seguridad multicapa que implementa validación de entradas más estricta, codificación de salida y sanitización de HTML en toda la plataforma, especialmente en áreas críticas como las secciones de perfil de usuario donde los atacantes previamente podían inyectar scripts maliciosos. Las mejoras de seguridad de la plataforma emplean validación basada en listas blancas que solo acepta datos que coinciden con patrones predefinidos como seguros, combinada con una codificación integral de entidades HTML (convirtiendo caracteres como <, >, & y comillas a sus equivalentes codificados) para evitar que los navegadores interpreten la entrada del usuario como código ejecutable, implementando también cabeceras de Política de Seguridad de Contenidos (CSP) que restringen la ejecución de scripts solo a dominios de confianza. El marco de seguridad de Post Affiliate Pro sigue las mejores prácticas de la industria establecidas por OWASP (Open Web Application Security Project), asegurando que la plataforma cumpla los mismos estándares de seguridad usados por empresas Fortune 500, y refuerza este compromiso mediante un programa formal de Bug Bounty que recompensa a investigadores de seguridad por la divulgación responsable de vulnerabilidades, con pruebas de penetración regulares, escaneo automatizado de vulnerabilidades y rigurosos procedimientos de revisión de código realizados por un equipo de seguridad dedicado. Estas medidas de seguridad protegen a redes de afiliados y comerciantes ante ataques XSS almacenados que podrían comprometer credenciales de afiliados, manipular datos de comisiones o redirigir tráfico a destinos fraudulentos, además de prevenir vectores de ataque XSS reflejado y basado en DOM que podrían robar cookies de sesión o ejecutar acciones no autorizadas. Al combinar infraestructura de seguridad de nivel empresarial con gestión proactiva de vulnerabilidades y monitoreo de seguridad continuo, Post Affiliate Pro se ha posicionado como líder en seguridad para software de afiliados, ofreciendo a comerciantes y afiliados la confianza de que sus datos sensibles, registros de transacciones y sesiones de usuario están protegidos por prácticas de seguridad líderes en la industria que van más allá de la corrección reactiva para implementar medidas preventivas antes de que las vulnerabilidades puedan ser explotadas.

La implementación de una prevención integral de XSS requiere un enfoque multifacético que va más allá de la propia plataforma. Estas son prácticas de seguridad esenciales que los operadores de redes de afiliados deben adoptar:

Implemente validación de entradas y codificación de salida: Utilice librerías de seguridad reconocidas como OWASP ESAPI o DOMPurify para validar todas las entradas de usuario frente a listas blancas estrictas y codifique la salida según el contexto (HTML, JavaScript, URL, CSS). Esta práctica fundamental previene la gran mayoría de los ataques XSS al asegurar que el código malicioso no pueda ser inyectado ni ejecutado.

Aproveche frameworks de codificación segura: Adopte frameworks web modernos (React, Angular, Vue) que proporcionan codificación de salida automática por defecto, implementan cabeceras CSP y siguen las directrices OWASP. Estos frameworks reducen notablemente la superficie de ataque en comparación con sistemas legacy que requieren seguridad manual en cada punto de salida.

Realice auditorías de seguridad y pruebas de penetración periódicas: Programe auditorías de seguridad trimestrales y pruebas de penetración externas anuales para identificar vulnerabilidades antes de que los atacantes las exploten. Las herramientas automatizadas de escaneo de vulnerabilidades deben monitorear continuamente tanto dependencias como código personalizado.

Invierta en capacitación de seguridad para desarrolladores: Ofrezca formación obligatoria sobre las vulnerabilidades OWASP Top 10, prácticas de codificación segura y vectores de ataque XSS específicos. Los desarrolladores sensibilizados en seguridad son la primera línea de defensa ante vulnerabilidades y la formación continua garantiza que los equipos se mantengan actualizados con amenazas emergentes.

Mantenga dependencias y parches de seguridad actualizados: Use herramientas automáticas de escaneo de dependencias (Snyk, Dependabot) para identificar librerías vulnerables y establezca un plazo de remediación de 30 días para vulnerabilidades críticas. Los frameworks y librerías obsoletas son vectores de ataque comunes que pueden ser explotados fácilmente.

Implemente monitoreo integral y detección de incidentes: Implemente sistemas de Gestión de Información y Eventos de Seguridad (SIEM) con alertas en tiempo real para actividades sospechosas, patrones inusuales de acceso a datos e intentos potenciales de explotación XSS. La detección y respuesta rápida minimizan el impacto de ataques exitosos.

El cumplimiento de los estándares de la industria y las mejores prácticas es fundamental en el desarrollo de software de afiliación, especialmente en lo relativo a la prevención de Cross-Site Scripting (XSS). OWASP (Open Web Application Security Project) proporciona directrices completas para la mitigación de XSS, incluyendo validación de entradas, codificación de salida y políticas de seguridad de contenidos, que forman la base de plataformas de afiliados seguras. PCI DSS (Payment Card Industry Data Security Standard) exige controles estrictos de seguridad en aplicaciones web, requiriendo que las organizaciones implementen defensas robustas contra vulnerabilidades XSS para proteger datos de tarjetas y mantener la certificación de cumplimiento. Además, GDPR (Reglamento General de Protección de Datos) impone requisitos estrictos de protección de datos que obligan al manejo seguro de información personal, haciendo de la prevención XSS un componente crítico de la responsabilidad organizacional y la salvaguarda de la privacidad de los usuarios. Post Affiliate Pro demuestra su compromiso con estos estándares mediante la implementación de sanitización de entradas, codificación de salida, cabeceras CSP y auditorías de seguridad regulares que superan los requisitos mínimos, asegurando protección ante amenazas XSS evolutivas. La adhesión de la plataforma a estos marcos de cumplimiento protege tanto al negocio frente a sanciones regulatorias y daño reputacional como a los usuarios, garantizando la seguridad de sus datos sensibles y la confianza en el ecosistema de afiliación. Las evaluaciones de seguridad externas periódicas, pruebas de penetración y programas de gestión de vulnerabilidades refuerzan aún más la postura de seguridad de la plataforma, demostrando que el cumplimiento integral no es solo un requisito de formulario sino un compromiso fundamental con la excelencia operativa y la protección de los interesados.

La eliminación de vulnerabilidades XSS en Post Affiliate Pro representa un avance significativo en la seguridad del software de afiliados, protegiendo la integridad del seguimiento de comisiones, las relaciones entre comerciantes y afiliados, y los datos sensibles de los usuarios. Al implementar una arquitectura de seguridad integral que combina validación de entradas, codificación de salida, Política de Seguridad de Contenidos y monitoreo de seguridad continuo, Post Affiliate Pro asegura que las redes de afiliados y los comerciantes puedan operar con la confianza de que sus plataformas están protegidas contra amenazas XSS modernas. A medida que la industria de afiliados continúa evolucionando y los atacantes desarrollan técnicas más sofisticadas, las plataformas que priorizan la seguridad y mantienen una gestión proactiva de vulnerabilidades se consolidarán como socios de confianza para comerciantes y editores que buscan soluciones de afiliación fiables y seguras. La inversión en infraestructura de seguridad de nivel empresarial no es solo un requisito técnico: es un imperativo de negocio que protege los ingresos, mantiene el cumplimiento normativo y preserva la confianza que sustenta las relaciones de afiliación exitosas.

XSS es una vulnerabilidad de seguridad que permite a los atacantes inyectar código JavaScript malicioso en aplicaciones web. Cuando los usuarios visitan la página afectada, el script malicioso se ejecuta en su navegador, pudiendo robar datos sensibles, cookies de sesión o realizar acciones no autorizadas. Las vulnerabilidades XSS son especialmente peligrosas para plataformas de afiliados que gestionan transacciones financieras e información sensible de usuarios.

Los tres tipos principales son: XSS almacenado (código malicioso guardado de forma permanente en una base de datos), XSS reflejado (código inyectado a través de URLs y ejecutado de inmediato pero no almacenado) y XSS basado en DOM (vulnerabilidades en JavaScript del lado del cliente que procesa entradas inseguras). Cada tipo implica riesgos diferentes y requiere estrategias de prevención específicas.

La validación de entradas utiliza listas blancas para aceptar solo patrones de datos conocidos como seguros y rechazar todo lo que no coincida con los formatos esperados. Esto impide que los atacantes inyecten código malicioso a través de formularios, URLs u otros vectores de entrada. Sin embargo, la validación de entradas debe combinarse con la codificación de salida para una protección integral.

La codificación de salida convierte caracteres especiales en formatos seguros que los navegadores interpretan como datos y no como código ejecutable. Por ejemplo, '<' se convierte en '<' en contexto HTML. La codificación según el contexto es fundamental porque diferentes contextos (HTML, JavaScript, URL, CSS) requieren estrategias de codificación distintas para evitar la explotación XSS.

CSP es una cabecera HTTP que especifica qué fuentes son confiables para cargar scripts y otros recursos. Al restringir la ejecución de scripts solo a dominios de confianza y evitar scripts en línea, CSP reduce significativamente la superficie de ataque para vulnerabilidades XSS. Sin embargo, CSP debe usarse como una defensa adicional junto a la validación de entradas y la codificación de salida.

Las plataformas de afiliados manejan datos sensibles como información de comisiones, credenciales de comerciantes y datos de clientes. Las vulnerabilidades XSS podrían permitir a atacantes robar comisiones, suplantar afiliados, manipular datos de seguimiento o comprometer cuentas. Una prevención robusta de XSS protege la integridad de todo el ecosistema de afiliación y mantiene la confianza entre comerciantes y editores.

Post Affiliate Pro implementa un enfoque de seguridad en capas que incluye validación estricta de entradas con listas blancas, codificación de salida integral, sanitización de HTML, cabeceras CSP, flags HTTPOnly y Secure en cookies, y auditorías de seguridad periódicas. La plataforma sigue las directrices OWASP y realiza pruebas de penetración continuas para identificar y eliminar vulnerabilidades.

Post Affiliate Pro cumple con las directrices OWASP, los requisitos PCI DSS para la protección de datos de tarjetas y las regulaciones GDPR para el manejo de datos personales. La plataforma se somete a evaluaciones de seguridad externas regulares y mantiene un programa de recompensas por errores para garantizar la excelencia de la seguridad y el cumplimiento normativo.

Las funciones avanzadas de seguridad de Post Affiliate Pro eliminan las vulnerabilidades XSS y protegen sus datos de afiliados. Comience su prueba gratuita hoy y experimente la diferencia que hace la seguridad profesional.

Conozca el parche para la vulnerabilidad XSS en la última actualización de PostAffiliatePro. Descubra cómo una validación de entrada más estricta y la codificac...

Descubre las actualizaciones de febrero de 2024 de PostAffiliatePro, incluyendo variables de perfil de usuario en URLs de redirección, notificaciones por.

Descubre cómo los encabezados CSP protegen contra ataques XSS, implementan nonces y hashes, y aseguran tu panel de afiliados con directivas de.

Consentimiento de Cookies

Usamos cookies para mejorar tu experiencia de navegación y analizar nuestro tráfico. See our privacy policy.