¿Por qué los pequeños y medianos negocios son objetivo de los hackers?

Descubre por qué las pymes son objetivos preferidos de los ciberdelincuentes. Aprende sobre defensas débiles, datos valiosos y cómo PostAffiliatePro ayuda a pro...

Descubre las características de seguridad esenciales que debes buscar en un hosting web: SSL/TLS, protección DDoS, WAF, copias de seguridad diarias, soporte.

La seguridad en el alojamiento web abarca las medidas de protección e infraestructuras diseñadas para salvaguardar sitios web, datos e información de usuarios frente a amenazas cibernéticas y accesos no autorizados. El entorno digital es cada vez más hostil, con hackers lanzando ataques cada 39 segundos en promedio, y las pequeñas empresas soportando una carga desproporcionada al ser el objetivo del 43% de todos los ciberataques. Las consecuencias de una seguridad inadecuada son graves y duraderas: aproximadamente el 60% de las empresas que sufren una brecha significativa de datos fracasan en los seis meses posteriores al incidente. Hay innumerables ejemplos reales, desde grandes minoristas que pierden millones de datos de clientes hasta pequeños sitios de e-commerce completamente inhabilitados por ataques de ransomware. Comprender estas amenazas es el primer paso fundamental para implementar una estrategia de seguridad sólida en tu entorno de alojamiento web.

SSL (Secure Sockets Layer) y su sucesor TLS (Transport Layer Security) son protocolos criptográficos que cifran los datos transmitidos entre el navegador del usuario y tu servidor web, creando un túnel seguro que protege la información sensible frente a interceptaciones. HTTPS, la versión segura del HTTP, depende de certificados SSL/TLS para establecer esta conexión cifrada, y los navegadores modernos muestran advertencias de seguridad en cualquier sitio que no sea HTTPS, por lo que la implementación de SSL es esencial tanto para la confianza del usuario como para el posicionamiento en buscadores. Google ha confirmado que HTTPS es un factor de ranking, lo que significa que los sitios sin cifrado adecuado pueden perder visibilidad en búsquedas. Let’s Encrypt revolucionó la industria al ofrecer certificados SSL gratuitos con renovación automática, eliminando el coste como barrera para adoptar la seguridad. La siguiente tabla resume los diferentes tipos de certificados SSL disponibles:

| Tipo de Certificado SSL | Características | Costo | Mejor Para |

|---|---|---|---|

| Let’s Encrypt | Gratis, renovación automática, 90 días de validez | Gratis | La mayoría de los sitios web |

| SSL Estándar | Validación de dominio, 1 año de validez | $50-150/año | Pequeñas empresas |

| Validación Extendida | Verificación de la organización, barra verde | $200-500/año | Comercio electrónico |

La elección del tipo de certificado depende de tu modelo de negocio y las expectativas de tus clientes, siendo especialmente beneficiosos para tiendas online los certificados de Validación Extendida por la confianza que transmiten.

Los ataques de Denegación de Servicio Distribuida (DDoS) saturan los servidores de tu sitio con grandes volúmenes de tráfico desde múltiples fuentes, haciendo que tu web sea inaccesible para los usuarios legítimos y causando importantes pérdidas de ingresos y reputación. Estos ataques pueden adoptar varias formas: los ataques de Capa 3 apuntan a la infraestructura de red mediante el envío masivo de paquetes de datos, mientras que los de Capa 7 explotan vulnerabilidades a nivel de aplicación imitando el comportamiento de usuarios reales, lo que los hace más sofisticados y difíciles de detectar. Una protección DDoS eficaz requiere un enfoque multinivel que combine filtrado de tráfico, limitación de velocidad y análisis de comportamiento para distinguir entre tráfico legítimo y malicioso. Los proveedores de hosting líderes emplean sistemas de detección capaces de identificar y mitigar ataques en cuestión de segundos, evitando largos periodos de inactividad. Ejemplos reales como el ataque a Dyn en 2016, que interrumpió sitios destacados como Twitter y Netflix, demuestran por qué la protección DDoS integral ya no es opcional sino esencial para cualquier presencia seria en línea.

Un Firewall de Aplicaciones Web (WAF) es una herramienta de seguridad especializada situada entre los visitantes de tu web y tu servidor, analizando el tráfico entrante y bloqueando las solicitudes maliciosas antes de que lleguen a tu aplicación. Los WAF funcionan examinando las solicitudes HTTP/HTTPS frente a un conjunto de reglas de seguridad predefinidas, permitiendo el tráfico legítimo y filtrando patrones de ataque conocidos o comportamientos sospechosos. Estos firewalls son especialmente efectivos contra ataques web comunes como inyección SQL (donde los atacantes insertan código malicioso en consultas a la base de datos), Cross-Site Scripting o XSS (donde scripts maliciosos se inyectan en páginas web) y tráfico de bots que intenta raspar datos o lanzar ataques automatizados. Los WAF modernos utilizan inteligencia artificial y aprendizaje automático para actualizar de forma continua sus reglas de detección, adaptándose a nuevas amenazas en tiempo real sin requerir intervención manual. Al implementar un WAF, añades una capa extra de seguridad que protege tu código de aplicación incluso si existen vulnerabilidades en la programación de tu sitio.

Los sistemas de copia de seguridad automatizada son tu póliza de seguro ante la pérdida de datos por ciberataques, fallos de hardware, desastres naturales o errores humanos, asegurando que tu web y los datos de tus clientes puedan restaurarse de forma rápida y completa. La frecuencia y el periodo de retención de las copias impactan directamente en tu capacidad de recuperación con mínima pérdida de datos y tiempo de inactividad. Una estrategia de copia de seguridad integral debe incluir los siguientes elementos esenciales:

El almacenamiento externo es crucial ya que las copias guardadas en el mismo servidor que los datos principales son vulnerables a los mismos riesgos; los proveedores de hosting reputados mantienen ubicaciones de respaldo distribuidas geográficamente para proteger frente a desastres regionales. La velocidad de restauración es igualmente importante: una copia que tarda horas en restaurarse puede costarte miles en ingresos y confianza de clientes, por lo que la recuperación en menos de 5 minutos es un diferenciador clave entre proveedores. Las pruebas regulares de tus procedimientos de copia y restauración suelen pasarse por alto, pero son absolutamente esenciales; muchas organizaciones descubren demasiado tarde que sus copias estaban corruptas o incompletas, quedando inservibles en una crisis.

La disponibilidad de soporte ininterrumpido es innegociable para un hosting seguro, ya que los incidentes de seguridad y los problemas críticos no entienden de horarios laborales y pueden causar daños exponenciales cuanto más tiempo permanezcan sin resolver. Los proveedores premium cuentan con equipos de seguridad dedicados que monitorizan sistemas de forma continua, responden a incidentes en minutos en vez de horas, y ofrecen asesoría experta en remediación y prevención. La calidad del soporte varía considerablemente entre proveedores; los mejores ofrecen múltiples canales de contacto (chat, teléfono, email), técnicos capacitados capaces de resolver problemas complejos de seguridad y procedimientos documentados de respuesta ante incidentes que minimizan daños y tiempos de recuperación. Al evaluar la capacidad de soporte de un proveedor, pregunta por sus tiempos de respuesta promedio ante incidentes, la cualificación de su personal y si ofrecen monitorización proactiva de seguridad o solo soporte reactivo. La diferencia entre un proveedor que responde a una brecha en 15 minutos frente a 4 horas puede suponer la diferencia entre un incidente menor y una pérdida de datos catastrófica.

Las vulnerabilidades de seguridad se descubren constantemente y los proveedores de hosting deben aplicar parches y actualizaciones a su infraestructura, software y herramientas de seguridad de inmediato para evitar que los atacantes exploten sistemas sin actualizar. La gestión de parches es un proceso continuo que requiere equilibrar la urgencia de la seguridad con la estabilidad, y los mejores proveedores cuentan con sistemas automatizados que aplican actualizaciones críticas sin intervención manual ni interrupciones del servicio. Los programas de divulgación de vulnerabilidades animan a los investigadores a reportar de forma responsable los fallos descubiertos, permitiendo a los proveedores desarrollar y desplegar parches antes de que los atacantes los exploten. La protección ante amenazas de día cero—defensa ante vulnerabilidades desconocidas—requiere sistemas avanzados de detección capaces de identificar patrones de comportamiento sospechoso incluso cuando la vulnerabilidad concreta no se ha documentado formalmente. Al elegir un proveedor comprometido firmemente con las actualizaciones y gestión de parches, te aseguras de que tu web se beneficie de las últimas protecciones ante amenazas emergentes.

En entornos de hosting compartido donde varios sitios funcionan en el mismo servidor físico, el aislamiento de cuentas es fundamental para evitar que una cuenta comprometida afecte a los sitios y datos de otros clientes. Los proveedores modernos emplean tecnología de contenedores como LXC (Linux Containers) y chroot jails para crear entornos aislados donde cada cuenta opera de forma independiente, con acceso restringido tanto a los recursos del sistema como a los archivos de otras cuentas. La separación a nivel de kernel aporta protección adicional: incluso si un atacante accede a una cuenta, no podrá escalar privilegios para acceder al sistema operativo subyacente ni a otras cuentas. Estas tecnologías de aislamiento son tan efectivas que forman la base de las plataformas de computación en la nube, donde miles de clientes comparten de forma segura la misma infraestructura física. Al evaluar proveedores, verifica que implementen aislamiento a múltiples niveles y prueben regularmente estos límites para asegurar que las brechas entre cuentas sean virtualmente imposibles.

Las certificaciones de cumplimiento en la industria demuestran que un proveedor de hosting ha superado auditorías rigurosas de terceros y mantiene estándares de seguridad que cumplen o superan los requisitos regulatorios, proporcionando evidencia objetiva de su compromiso con la seguridad. ISO 27001 es el estándar internacional para sistemas de gestión de seguridad de la información y exige documentación exhaustiva, auditorías periódicas y mejora continua de las prácticas de seguridad. El cumplimiento SOC 2 (Service Organization Control) indica que el proveedor ha sido auditado en controles de seguridad, disponibilidad, integridad de procesamiento, confidencialidad y privacidad, con informes detallados disponibles para los clientes. El cumplimiento PCI DSS (Payment Card Industry Data Security Standard) es obligatorio para cualquier proveedor que maneje datos de tarjetas de crédito y exige estrictos controles sobre el acceso a los datos, cifrado y gestión de vulnerabilidades. El cumplimiento GDPR es esencial para proveedores que atienden a clientes europeos, requiriendo consentimiento explícito para el tratamiento de datos, notificación rápida de brechas y medidas robustas de protección de datos. Los proveedores reputados se someten a pruebas de penetración periódicas por firmas de seguridad independientes, que intentan explotar vulnerabilidades en sus sistemas para identificar debilidades antes de que lo hagan los atacantes. Estas certificaciones y auditorías importan porque aportan responsabilidad y transparencia, asegurando que los proveedores mantengan altos estándares de seguridad en vez de limitarse a prometer seguridad sin evidencia.

Seleccionar un proveedor de hosting seguro requiere comparar múltiples factores como capacidades de cifrado, protección por firewall, mitigación DDoS, sistemas de copias de seguridad, calidad del soporte y garantías de disponibilidad. La siguiente tabla ofrece una comparativa completa de seis de los principales proveedores de hosting seguro:

| Proveedor | SSL | WAF | DDoS | Copias | Soporte | Uptime | Precio |

|---|---|---|---|---|---|---|---|

| SiteGround | Sí | IA avanzada | Multinivel | Diarias | 24/7 | 99.99% | $2.99-7.99/mes |

| Hostinger | Sí | Incluido | Sí | Diarias | 24/7 | 99.9% | $2.99-5.99/mes |

| Bluehost | Sí | SiteLock | Sí | Diarias | 24/7 | 99.98% | $2.95-13.95/mes |

| GreenGeeks | Sí | IA avanzada | Multinivel | Nocturnas | 24/7 | 99.98% | $2.95-9.95/mes |

| DreamHost | Sí | Personalizado | Multinivel | Diarias | 24/7 | 99.96% | $2.59-5.95/mes |

| InMotion | Sí | Aplicación | Edge+App | Nocturnas | 24/7 | 99.97% | $2.99-5.99/mes |

SiteGround destaca por su WAF basado en inteligencia artificial y una garantía de uptime excepcional, lo que lo hace ideal para negocios donde la seguridad y la fiabilidad son prioritarias. Hostinger y DreamHost ofrecen los precios más competitivos manteniendo sólidas características de seguridad, siendo excelentes opciones para startups con presupuesto ajustado. Bluehost integra SiteLock, aportando capacidades adicionales de análisis y eliminación de malware, mientras que GreenGeeks atrae a empresas con conciencia ecológica gracias a su compromiso con el hosting verde. InMotion brinda protección DDoS a nivel de edge y aplicación, ofreciendo defensa en múltiples capas de red frente a ataques sofisticados. Tu elección debe alinearse con tus necesidades específicas, presupuesto y proyección de crecimiento.

Al evaluar posibles proveedores de hosting, crea una lista sistemática para no pasar por alto características de seguridad críticas: verifica que los certificados SSL/TLS estén incluidos o disponibles a un coste razonable, confirma que el Firewall de Aplicaciones Web esté incluido y monitorice activamente el tráfico, pregunta sobre las capacidades de protección DDoS y si están incluidas en tu plan o requieren un extra. Solicita información detallada sobre sus procedimientos de copia de seguridad, incluyendo frecuencia, periodos de retención y garantías de tiempo de restauración, y pide referencias de clientes actuales que puedan hablar sobre la fiabilidad del proveedor durante incidentes de seguridad. Señales de alerta incluyen proveedores que no ofrecen soporte 24/7, aquellos que cobran extra por funciones básicas como los certificados SSL, compañías con malas valoraciones online en cuanto a la capacidad de respuesta del soporte y proveedores que no pueden explicar claramente su infraestructura y certificaciones de seguridad. No dudes en contactar con su equipo de soporte con preguntas técnicas antes de contratar; su rapidez y nivel de conocimiento durante el proceso de venta suelen anticipar la calidad del soporte que recibirás como cliente.

Elegir la opción de hosting más barata suele ser una falsa economía que resulta en infraestructura de seguridad insuficiente, software desactualizado y equipos de soporte sin la experiencia necesaria para gestionar incidentes de seguridad. Muchos propietarios de sitios ignoran las funciones de seguridad, asumiendo que su web pequeña no será un objetivo para hackers, cuando en realidad los ataques automatizados escanean millones de sitios a diario buscando cualquier vulnerabilidad. No probar regularmente los procedimientos de copia y restauración genera una peligrosa falsa sensación de seguridad; muchas organizaciones han descubierto en situaciones de emergencia que sus copias estaban corruptas, incompletas o no podían ser restauradas en el plazo prometido. Pasar por alto la calidad y capacidad de respuesta del soporte es un error grave, ya que incluso la mejor infraestructura de seguridad resulta inútil si no puedes acceder a soporte experto cuando más lo necesitas. Invierte en un hosting que priorice la seguridad desde la base, prueba regularmente tus procedimientos de recuperación ante desastres, mantén una comunicación abierta con tu proveedor sobre sus prácticas de seguridad y recuerda que el coste de una brecha de seguridad supera con creces la inversión en una infraestructura de hosting adecuada.

SSL (Secure Sockets Layer) y TLS (Transport Layer Security) son protocolos criptográficos que cifran los datos entre tu navegador y el servidor web. TLS es la versión más nueva y segura de SSL. La mayoría de los sitios web modernos usan TLS, aunque el término 'certificado SSL' todavía se utiliza comúnmente para referirse a ambos certificados. Lo importante es que tu sitio web use cifrado HTTPS, que se basa en los protocolos SSL o TLS.

Las copias de seguridad automáticas diarias son el estándar de la industria para un hosting web seguro. Esto garantiza que, si tu sitio web se ve comprometido o experimenta pérdida de datos, puedas restaurarlo al estado del día anterior con una mínima pérdida de información. Algunos proveedores ofrecen copias más frecuentes (cada hora o bajo demanda), lo cual es ideal para sitios de comercio electrónico o aquellos con contenido que cambia a menudo. Verifica siempre que tus copias de seguridad se almacenen fuera del sitio y que puedan restaurarse rápidamente.

Un Firewall de Aplicaciones Web (WAF) es una herramienta de seguridad que se sitúa entre los visitantes de tu sitio web y tu servidor, analizando el tráfico entrante y bloqueando solicitudes maliciosas. Los WAF protegen contra ataques comunes como inyección SQL, cross-site scripting (XSS) y tráfico de bots. Los WAF modernos utilizan inteligencia artificial para actualizar continuamente sus reglas de detección y adaptarse a nuevas amenazas en tiempo real sin intervención manual.

Los incidentes de seguridad y problemas críticos no respetan horarios laborales. Contar con soporte 24/7 disponible significa que puedes obtener ayuda experta de inmediato cuando surjan problemas, minimizando daños y tiempos de recuperación. La diferencia entre un proveedor que responde a una brecha de seguridad en 15 minutos frente a 4 horas puede significar la diferencia entre un incidente menor y una pérdida catastrófica de datos. Verifica siempre la calidad del soporte antes de elegir un proveedor de hosting.

La protección DDoS (Distributed Denial of Service) evita que los atacantes saturen tu sitio web con grandes volúmenes de tráfico desde múltiples fuentes. Los ataques DDoS pueden hacer que tu sitio sea inaccesible para usuarios legítimos y causar grandes pérdidas de ingresos. Una protección DDoS eficaz utiliza enfoques multinivel que combinan filtrado de tráfico, limitación de velocidad y análisis de comportamiento para distinguir entre tráfico legítimo y malicioso.

Busca proveedores de hosting con certificaciones reconocidas como ISO 27001, SOC 2 o cumplimiento PCI DSS. Estas certificaciones indican que el proveedor ha pasado auditorías estrictas de terceros y mantiene altos estándares de seguridad. Verifica también que ofrezcan certificados SSL/TLS, Firewall de Aplicaciones Web, protección DDoS, copias de seguridad diarias, soporte 24/7 y actualizaciones de seguridad regulares. No dudes en preguntar a los proveedores sobre sus prácticas de seguridad y solicitar referencias de clientes existentes.

El aislamiento de cuentas es una función de seguridad que impide que un sitio web comprometido afecte a otros sitios de clientes en el mismo servidor. Los proveedores modernos de hosting utilizan tecnología de contenedores (como LXC) y chroot jails para crear entornos aislados donde cada cuenta opera de forma independiente con acceso restringido a los archivos de otras cuentas. Esta tecnología es tan efectiva que forma la base de las plataformas de computación en la nube.

El cumplimiento de PCI DSS (Payment Card Industry Data Security Standard) es obligatorio solo si tu sitio web procesa directamente datos de tarjetas de crédito. Si usas un procesador de pagos externo como Stripe o PayPal que gestiona la información de las tarjetas, puede que no necesites el cumplimiento total de PCI DSS. Sin embargo, si almacenas, procesas o transmites datos de tarjetas de crédito, tu proveedor de hosting debe cumplir con PCI DSS. Consulta siempre con tu procesador de pagos y con un profesional legal para entender tus requisitos específicos de cumplimiento.

Elige un hosting que priorice la seguridad con SSL/TLS, protección DDoS, WAF, copias de seguridad diarias y soporte 24/7. PostAffiliatePro se asocia con los proveedores de hosting más seguros para garantizar la protección de tu negocio de afiliados.

Descubre por qué las pymes son objetivos preferidos de los ciberdelincuentes. Aprende sobre defensas débiles, datos valiosos y cómo PostAffiliatePro ayuda a pro...

Aprende cómo proteger tu sitio WordPress contra ataques de fuerza bruta implementando autenticación de dos factores y cambiando la URL de acceso predeterminada....

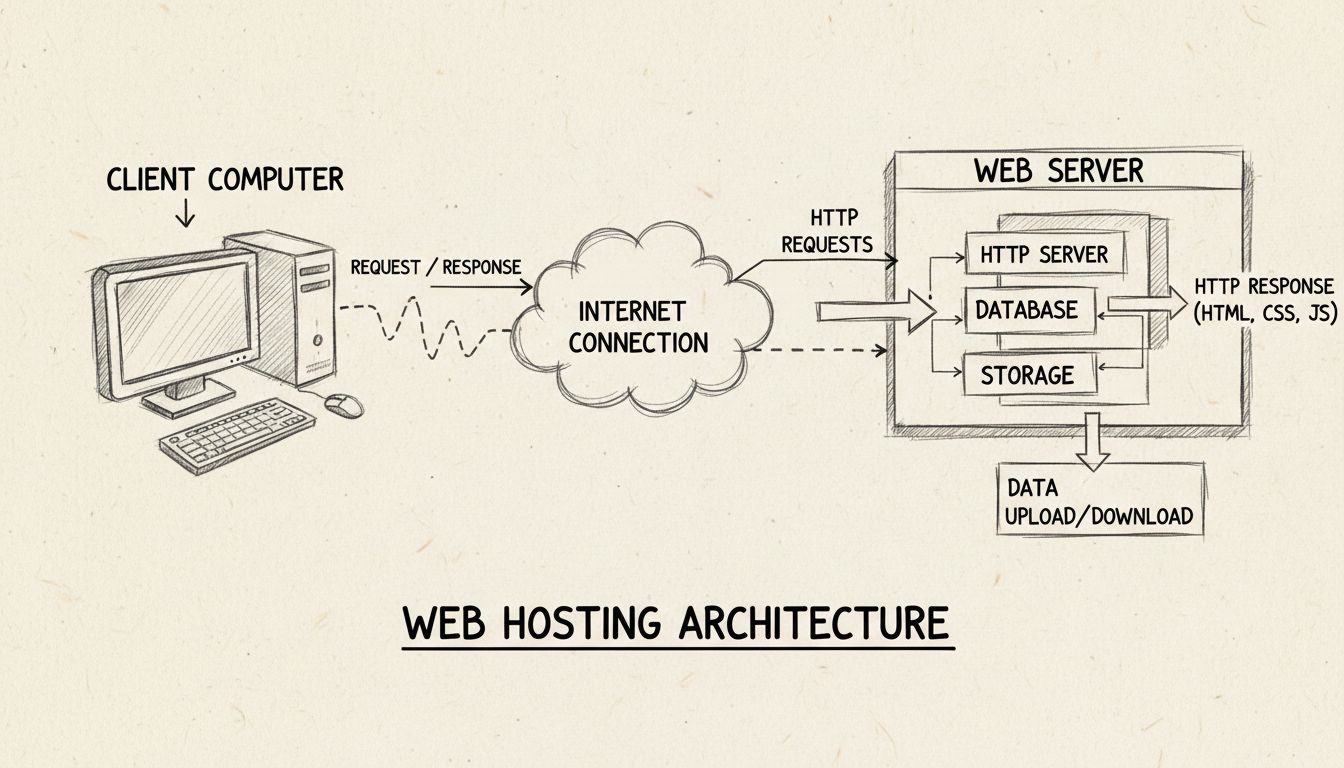

Aprende qué hacen los proveedores de alojamiento web, cómo funcionan y por qué son esenciales para tu presencia en línea. Descubre tipos de hosting, característ...

Consentimiento de Cookies

Usamos cookies para mejorar tu experiencia de navegación y analizar nuestro tráfico. See our privacy policy.