Cómo el Anti-Malware Protege tu Empresa: Guía Completa de

Descubre cómo el software anti-malware protege tu empresa de amenazas maliciosas, ataques de phishing y ransomware.

Descubre cómo los firewalls protegen tu negocio de filtraciones de datos.

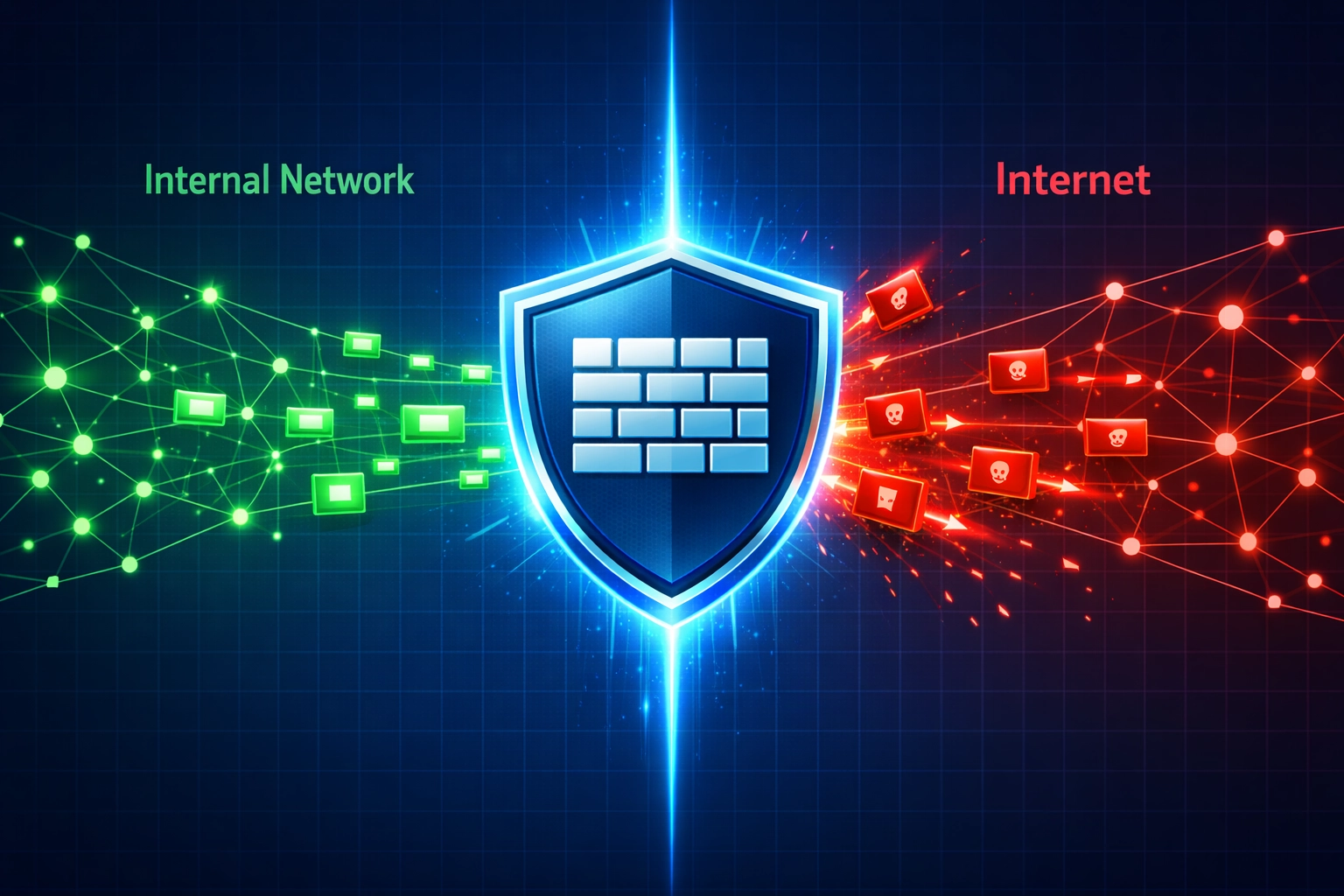

Un firewall es un sistema de seguridad de red que monitoriza y controla el tráfico de red entrante y saliente según reglas de seguridad predefinidas. Estos sistemas críticos actúan como una barrera entre tu red interna y redes externas no confiables, examinando cada paquete de datos que intenta atravesar el límite. Según informes recientes de ciberseguridad, las organizaciones con firewalls correctamente configurados reducen el riesgo de filtraciones hasta en un 60%, lo que los convierte en una de las inversiones en seguridad más efectivas disponibles. Sin embargo, es fundamental entender que los firewalls son la base, pero no soluciones independientes: deben funcionar en conjunto con otras medidas de seguridad para brindar protección integral frente a un panorama de amenazas en constante evolución.

Los firewalls emplean sofisticados mecanismos de bloqueo de amenazas para identificar y detener el tráfico malicioso antes de que llegue a tus sistemas. El proceso comienza con la inspección de paquetes, donde los firewalls examinan el contenido y los encabezados de los paquetes de datos para identificar patrones sospechosos o amenazas conocidas. El filtrado basado en reglas permite a los administradores crear políticas específicas que determinan qué tráfico se permite o se deniega según origen, destino, puerto y protocolo. La inspección con estado representa una técnica avanzada que rastrea el estado de las conexiones de red, recordando interacciones previas y tomando decisiones inteligentes sobre si los nuevos paquetes pertenecen a sesiones legítimas. Por ejemplo, un firewall puede bloquear un intento no autorizado de acceder al servidor de bases de datos de tu empresa al reconocer que la solicitud de conexión viola tus políticas de seguridad. Otro escenario real implica detectar una computadora de un empleado infectada con malware que intenta comunicarse con un servidor de comando y control conocido, terminando inmediatamente esa conexión. Así es como los firewalls gestionan distintos tipos de amenazas:

| Tipo de amenaza | Método de detección | Mecanismo de bloqueo |

|---|---|---|

| Malware/virus | Coincidencia de firmas, análisis de comportamiento | Bloqueo de puertos, filtrado de tráfico |

| Acceso no autorizado | Verificación de IP, monitoreo de puertos | Denegación de acceso, terminación de conexión |

| Ataques DDoS | Análisis de volumen de tráfico, reconocimiento de patrones | Limitación de tasa, listas negras de IP |

| Phishing/ingeniería social | Filtrado de URLs, inspección de contenido | Bloqueo de dominios, filtrado de correos |

Las organizaciones modernas pueden elegir entre varios tipos de firewall, cada uno con distintos niveles de protección y sofisticación. Los firewalls de filtrado de paquetes representan la opción más básica, examinando los encabezados de los paquetes y tomando decisiones de permitir/denegar según reglas simples. Los firewalls de inspección con estado ofrecen protección mejorada al rastrear el estado de las conexiones y comprender los protocolos de capa de aplicación, brindando mayor seguridad que el filtrado básico de paquetes. Los firewalls de próxima generación (NGFW) son el estándar actual de la industria, combinando capacidades tradicionales con funciones avanzadas como inspección profunda de paquetes, prevención de intrusiones, reconocimiento de aplicaciones e integración de inteligencia de amenazas. Los firewalls de aplicaciones web (WAF) se especializan en proteger aplicaciones web de ataques como inyección SQL y cross-site scripting. Los firewalls en la nube extienden la protección a entornos cloud y trabajadores remotos, mientras que los firewalls virtuales permiten segmentar redes dentro de centros de datos. Los NGFW ofrecen ventajas particulares porque pueden identificar y controlar aplicaciones independientemente del puerto o protocolo, detectar amenazas zero-day mediante análisis de comportamiento y proporcionar actualizaciones de inteligencia de amenazas en tiempo real para mantener tus defensas al día frente a ataques emergentes.

| Tipo de firewall | Características clave | Mejor caso de uso | Nivel de protección |

|---|---|---|---|

| Firewalls de filtrado de paquetes | Examina solo encabezados de paquetes; filtrado basado en reglas simples | Redes pequeñas con necesidades básicas de seguridad | Básico |

| Firewalls de inspección con estado | Rastrean el estado de las conexiones; comprenden el contexto | Redes corporativas tradicionales | Intermedio |

| Firewalls proxy | Actúan como intermediarios; inspeccionan en la capa de aplicación | Organizaciones que requieren filtrado de contenido | Intermedio |

| Firewalls de próxima generación (NGFW) | Incluyen IPS, filtrado de URLs, prevención de malware, reconocimiento de aplicaciones | Redes empresariales con requisitos complejos | Avanzado |

| Firewalls de aplicaciones web (WAF) | Protección especializada para aplicaciones web; defienden contra ataques a nivel de aplicación | Organizaciones que alojan aplicaciones web y APIs | Especializado |

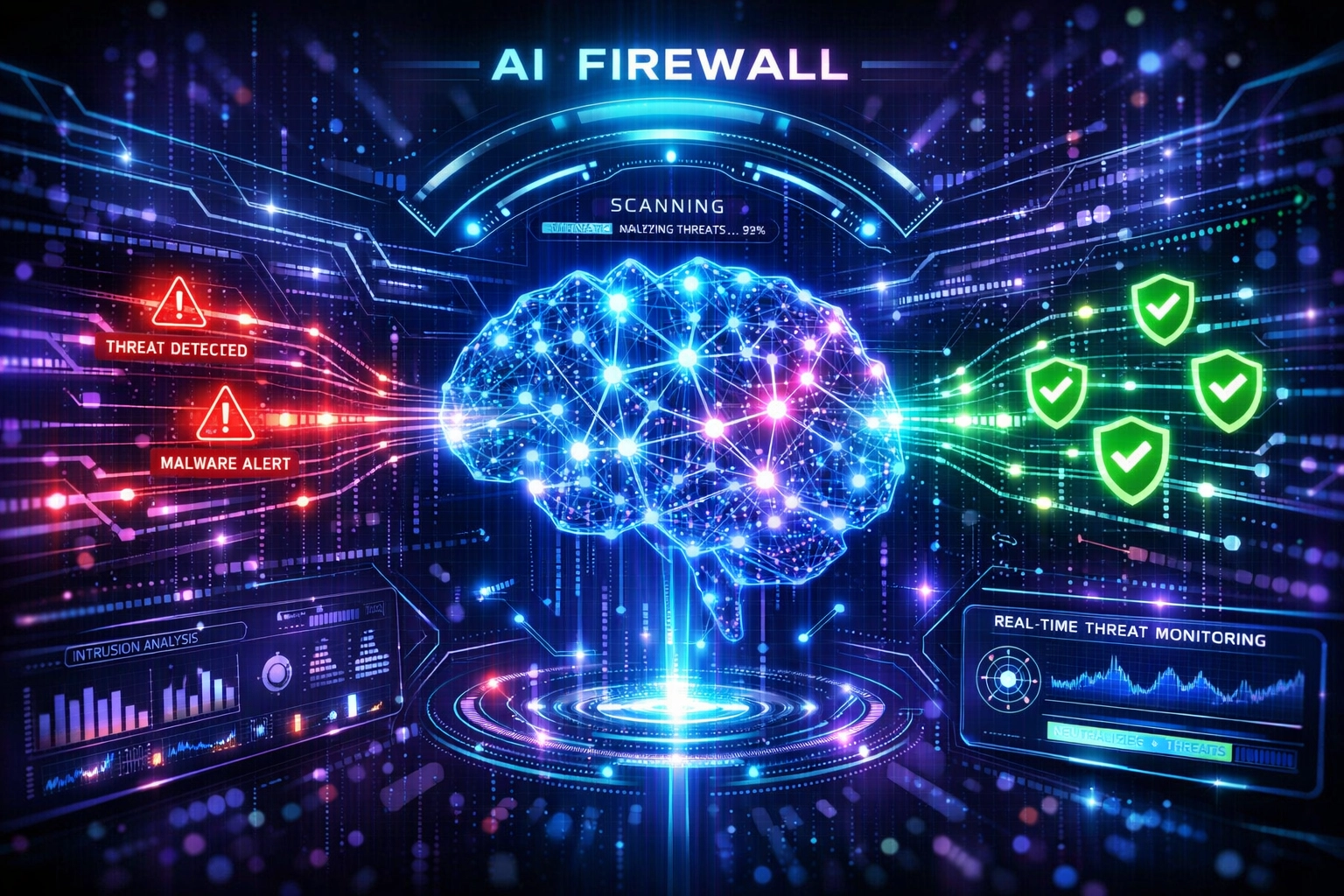

| Firewalls con IA | Utilizan aprendizaje automático para detectar anomalías y amenazas novedosas | Organizaciones frente a amenazas persistentes avanzadas | Avanzado |

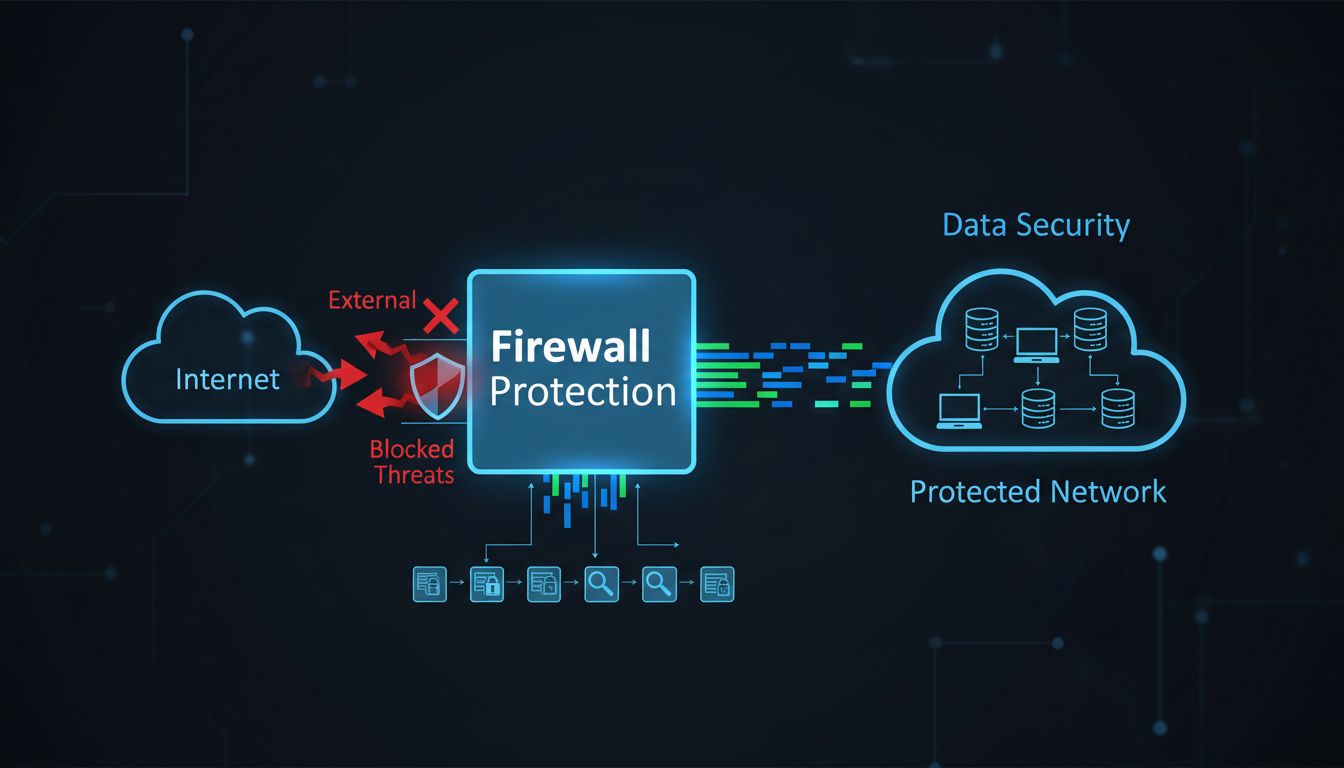

Las estrategias efectivas de implementación de firewalls requieren una planificación cuidadosa para maximizar la protección en toda tu infraestructura de red. La implementación perimetral coloca firewalls en el límite de la red para filtrar todo el tráfico que entra y sale de tu organización, creando la primera línea de defensa frente a amenazas externas. La segmentación interna utiliza firewalls para dividir la red en zonas seguras, limitando el movimiento lateral si un atacante logra superar el perímetro. Un enfoque de defensa en profundidad implementa varias capas de firewalls en distintos niveles de la red, asegurando que si una capa es comprometida, existan barreras adicionales. Este enfoque multicapa es especialmente efectivo porque reconoce que ninguna herramienta de seguridad por sí sola puede detener todas las amenazas: cada capa detecta distintos tipos de ataques y proporciona redundancia si algún sistema falla.

Implementar firewalls de forma efectiva requiere más que simplemente instalar la tecnología; exige una configuración y gestión continua. Las organizaciones deben establecer políticas de seguridad claras antes de definir las reglas del firewall, asegurando que estas estén alineadas con los objetivos empresariales y los requisitos regulatorios. Las auditorías regulares de las reglas del firewall ayudan a identificar entradas obsoletas, eliminar conflictos y mantener la alineación con las operaciones actuales. El registro y monitoreo exhaustivo de todas las actividades del firewall permite a los equipos de seguridad detectar anomalías, investigar incidentes y entender la postura de seguridad. Probar nuevas reglas en un entorno de pruebas antes de pasarlas a producción evita bloqueos no intencionados de tráfico legítimo o la creación de brechas de seguridad. Estas son las prácticas esenciales de configuración que recomiendan los profesionales de la seguridad:

Los firewalls ofrecen importantes beneficios de cumplimiento y normativos que van más allá de la prevención básica de amenazas. Las organizaciones sujetas a la RGPD se benefician de la protección de datos y controles de acceso habilitados por firewalls, lo que demuestra cumplimiento con regulaciones de privacidad. Las organizaciones sanitarias reguladas por la HIPAA dependen de los firewalls para proteger datos sensibles de pacientes y mantener los controles de seguridad exigidos por la ley federal. Los estándares PCI DSS para el procesamiento de tarjetas de pago exigen explícitamente firewalls como control de seguridad fundamental, siendo obligatorios para cualquier organización que maneje información de tarjetas de crédito. Los registros de auditoría detallados generados por los logs de los firewalls proporcionan evidencia de los controles de seguridad durante auditorías e investigaciones. Estos registros demuestran que tu organización ha implementado salvaguardas adecuadas para proteger datos sensibles, lo cual es esencial para superar evaluaciones regulatorias y evitar multas sustanciales.

A pesar de su importancia, los firewalls tienen limitaciones importantes que las organizaciones deben conocer y abordar. Amenazas internas provenientes de empleados o contratistas con acceso legítimo a la red pueden eludir los controles del firewall, por lo que se requiere monitoreo y controles de acceso adicionales. Las Amenazas Persistentes Avanzadas (APT) llevadas a cabo por actores sofisticados suelen emplear técnicas específicamente diseñadas para evadir la detección de firewalls. Las vulnerabilidades zero-day —fallos de seguridad previamente desconocidos— no pueden ser bloqueadas por los firewalls hasta que los proveedores lancen parches y los equipos de seguridad actualicen sus reglas. Estas limitaciones demuestran por qué la seguridad en capas es esencial; los firewalls deben trabajar junto con software de protección de endpoints, programas de capacitación de usuarios y herramientas complementarias como Sistemas de Detección/Prevención de Intrusos (IDS/IPS), plataformas SIEM y soluciones EDR. Una estrategia de seguridad integral reconoce que los firewalls son poderosos pero incompletos, requiriendo defensas superpuestas para lograr una protección robusta.

Las tendencias emergentes en tecnología de firewalls están transformando la forma en que las organizaciones se defienden de amenazas modernas. Las capacidades de Inteligencia Artificial y Aprendizaje Automático permiten que los firewalls detecten comportamientos anómalos e identifiquen ataques sofisticados que los sistemas tradicionales basados en reglas podrían pasar por alto. La detección de amenazas en tiempo real basada en análisis de comportamiento permite a los firewalls identificar y bloquear amenazas a medida que ocurren, en vez de depender solo de firmas conocidas. Los firewalls nativos en la nube están evolucionando para proteger aplicaciones contenerizadas y arquitecturas de microservicios, enfrentando los desafíos de seguridad del despliegue moderno de aplicaciones. La orquestación de seguridad integra firewalls con otras herramientas, permitiendo respuestas automatizadas ante amenazas detectadas y reduciendo los tiempos de reacción de horas a segundos. La prevención predictiva utiliza inteligencia de amenazas y datos históricos para anticipar ataques antes de que ocurran, moviendo la seguridad de un enfoque reactivo a uno proactivo. Estas innovaciones demuestran que la tecnología de firewalls continúa evolucionando, ofreciendo a las organizaciones herramientas cada vez más sofisticadas para combatir amenazas emergentes.

La implementación exitosa de firewalls requiere un enfoque estructurado que considere las necesidades y el panorama de amenazas únicos de tu organización. Comienza con una evaluación de seguridad integral para identificar tus activos críticos, comprender tus vulnerabilidades actuales y determinar el nivel adecuado de protección firewall. Elegir el tipo de firewall adecuado depende de la complejidad de tu red, presupuesto y requisitos de seguridad: una pequeña empresa puede iniciar con un firewall de inspección con estado, mientras que una empresa grande debería considerar los NGFW. Una planificación cuidadosa de las reglas del firewall, la segmentación de la red y las ubicaciones de despliegue garantiza que tu implementación brinde la máxima protección sin interrumpir las operaciones legítimas. Pruebas exhaustivas en un entorno controlado validan que la configuración del firewall funcione según lo previsto antes de afectar los sistemas en producción. La capacitación del personal asegura que tu equipo de TI comprenda la gestión del firewall, la creación de reglas y los procedimientos de respuesta a incidentes. El mantenimiento continuo y las actualizaciones regulares mantienen tu firewall al día con la inteligencia de amenazas y los parches de seguridad más recientes, protegiendo contra vulnerabilidades recién descubiertas y técnicas de ataque emergentes.

Los firewalls actúan como la primera línea de defensa al monitorear el flujo de datos entre tu red e Internet, filtrando actividades sospechosas y bloqueando accesos no autorizados antes de que las amenazas puedan infiltrarse en tus sistemas.

Los firewalls de hardware son dispositivos físicos colocados entre tu red e Internet, protegiendo todos los sistemas conectados. Los firewalls de software se instalan en dispositivos individuales y brindan protección localizada. La mayoría de las organizaciones utiliza ambos tipos en conjunto para una protección integral: los firewalls de hardware protegen el perímetro de la red, mientras que los de software protegen los endpoints individuales.

Las reglas del firewall deben revisarse y actualizarse regularmente, idealmente cada trimestre o cuando ocurran cambios significativos en la infraestructura de red. También son necesarias actualizaciones cuando se introducen nuevas aplicaciones, dispositivos o permisos de acceso. Además, las reglas deben actualizarse de inmediato cuando se descubran nuevas amenazas o vulnerabilidades de seguridad.

Aunque los firewalls son altamente efectivos contra muchas amenazas, no pueden proteger contra todos los tipos de ataques. Son especialmente fuertes contra accesos no autorizados y ataques basados en la red, pero menos efectivos contra amenazas internas, ingeniería social y vulnerabilidades de tipo zero-day. Por eso, los firewalls deben ser parte de una estrategia de seguridad en capas que incluya protección de endpoints, capacitación de usuarios y sistemas de detección de amenazas.

La inspección profunda de paquetes es una técnica avanzada de firewall que examina el contenido real de los paquetes de datos, no solo sus encabezados. Esto permite a los firewalls detectar malware, aplicaciones no autorizadas y código malicioso oculto incluso en tráfico cifrado. La DPI permite una detección de amenazas más sofisticada, pero requiere más potencia de procesamiento que el filtrado básico de paquetes.

Los firewalls permiten un trabajo remoto seguro al soportar conexiones de Red Privada Virtual (VPN) que cifran los datos entre los usuarios remotos y las redes de la empresa. También monitorean la actividad de los endpoints para detectar comportamientos inusuales o intentos de acceso no autorizados. Esto garantiza que los empleados remotos puedan acceder a los recursos corporativos de forma segura desde cualquier ubicación.

El costo de los firewalls varía significativamente según el tipo y las características. Los firewalls de software para dispositivos individuales cuestan entre $50 y $200 anuales, mientras que los de hardware empresariales o de próxima generación pueden oscilar entre $5,000 y más de $50,000, dependiendo del rendimiento y las funciones avanzadas. Los firewalls en la nube suelen utilizar modelos de suscripción que empiezan entre $100 y $500 mensuales.

Los firewalls modernos se integran fácilmente con ecosistemas de seguridad que incluyen plataformas de protección de endpoints, sistemas de detección de intrusos y plataformas SIEM (Gestión de Información y Eventos de Seguridad). Esta integración permite la gestión centralizada de amenazas, respuestas automatizadas ante incidentes y una visibilidad completa de toda la infraestructura de seguridad.

Sí, los firewalls son esenciales para las pequeñas empresas. Las organizaciones pequeñas son objetivos frecuentes de los hackers porque suelen tener recursos internos de seguridad limitados. Un firewall correctamente configurado brinda protección rentable contra amenazas comunes, ayuda a cumplir con los requisitos normativos y demuestra diligencia en la protección de los datos de los clientes.

Los firewalls son esenciales, pero solo son el comienzo. PostAffiliatePro te ayuda a construir una estrategia de seguridad completa para tu red de afiliados y operaciones empresariales.

Descubre cómo el software anti-malware protege tu empresa de amenazas maliciosas, ataques de phishing y ransomware.

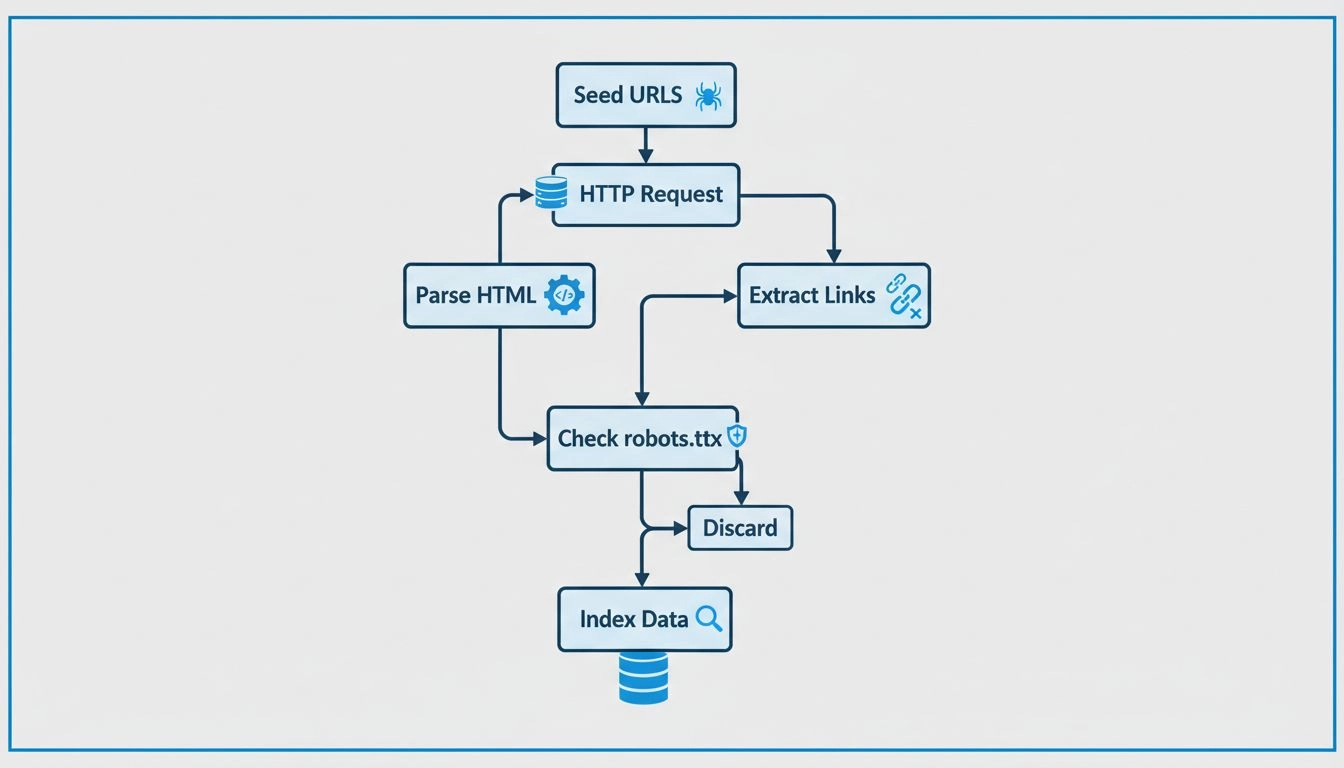

Aprende cómo funcionan los rastreadores web, desde las URLs semilla hasta la indexación. Comprende el proceso técnico, los tipos de rastreadores, las reglas de ...

El 71% de las filtraciones de seguridad en línea están dirigidas a empresas con menos de 100 empleados.

Consentimiento de Cookies

Usamos cookies para mejorar tu experiencia de navegación y analizar nuestro tráfico. See our privacy policy.