Eliminando vulnerabilidades XSS: cómo Post Affiliate Pro

Descubra cómo Post Affiliate Pro elimina las vulnerabilidades de cross-site scripting mediante la validación de entrada, la codificación de salida y la.

Descubre cómo los encabezados CSP protegen contra ataques XSS, implementan nonces y hashes, y aseguran tu panel de afiliados con directivas de.

Content Security Policy (CSP) es un mecanismo de seguridad del navegador que actúa como una segunda línea de defensa contra ataques de cross-site scripting (XSS) al controlar qué dominios y recursos externos pueden cargarse en tus páginas web. En lugar de depender únicamente de la validación de entradas y la codificación de salidas, CSP implementa un enfoque basado en listas blancas que indica a los navegadores exactamente qué fuentes son confiables para scripts, hojas de estilo, imágenes, fuentes y otros recursos. Cuando un navegador encuentra un recurso que viola tus reglas CSP, bloquea la carga de ese recurso, previniendo la ejecución de código malicioso incluso si logra eludir tus primeras defensas. Esta capa proactiva de seguridad se ha vuelto esencial para las aplicaciones web modernas, especialmente para plataformas como PostAffiliatePro que manejan datos sensibles de usuarios y transacciones financieras.

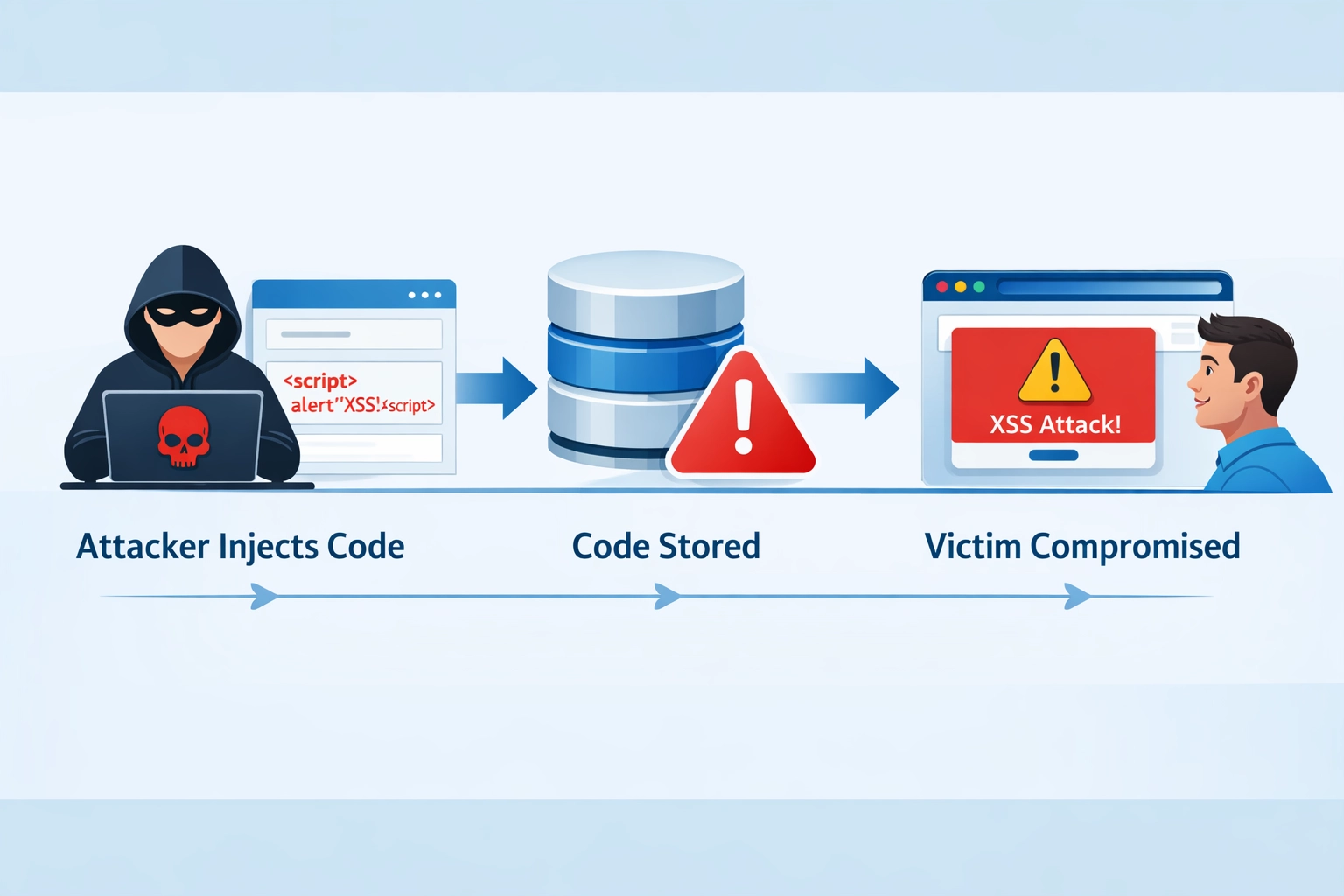

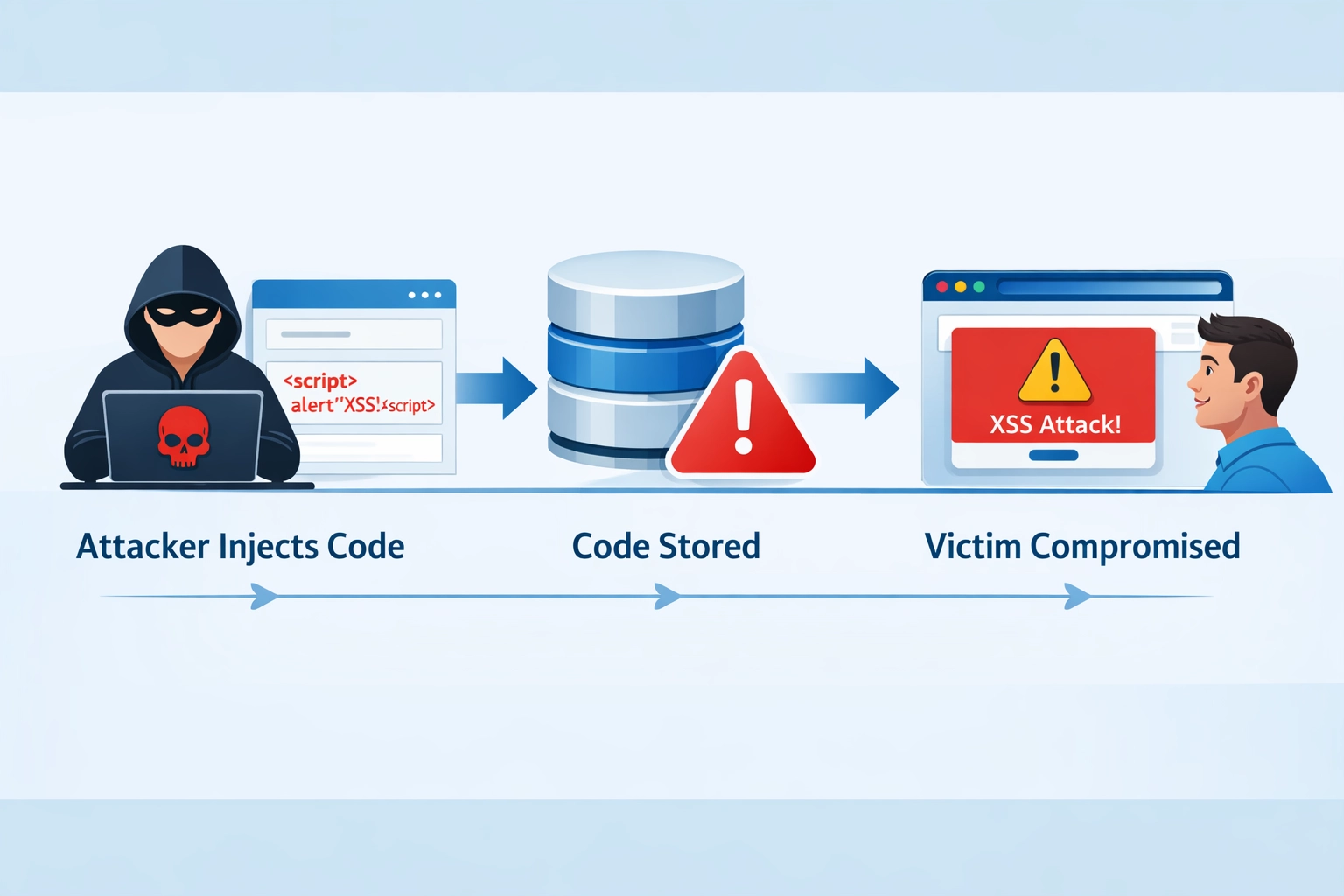

Los ataques de cross-site scripting (XSS) ocurren cuando los atacantes inyectan código JavaScript malicioso en páginas web que visitan usuarios desprevenidos, permitiendo al atacante robar cookies de sesión, capturar pulsaciones de teclado, redirigir a los usuarios a sitios de phishing o manipular el contenido de la página. Existen tres tipos principales de ataques XSS: El XSS reflejado ocurre cuando el código malicioso se incrusta en una URL y se ejecuta inmediatamente al visitar el enlace; XSS almacenado sucede cuando los atacantes inyectan código en una base de datos o servidor que se sirve a todos los usuarios que ven ese contenido; y XSS basado en DOM explota vulnerabilidades en JavaScript del lado del cliente que procesa entradas del usuario de forma insegura. El impacto de un ataque XSS exitoso puede ser devastador: los atacantes pueden secuestrar sesiones de usuario, robar datos sensibles como contraseñas e información de pago, instalar malware o comprometer completamente cuentas de usuarios. Si bien la validación de entradas y la codificación de salidas son defensas críticas iniciales, no son infalibles, por lo que CSP proporciona una capa secundaria esencial de protección que detiene la ejecución de scripts maliciosos sin importar cómo hayan ingresado en tu aplicación.

| Tipo de ataque XSS | Cómo funciona | Impacto potencial |

|---|---|---|

| Reflejado XSS | Código malicioso incrustado en la URL, ejecutado inmediatamente cuando el usuario visita el enlace | Secuestro de sesión, robo de credenciales, distribución de malware |

| Almacenado XSS | El atacante inyecta código en la base de datos/servidor, que se sirve a todos los usuarios que ven ese contenido | Compromiso generalizado, ataques persistentes, robo de datos a gran escala |

| XSS basado en DOM | Vulnerabilidades en JavaScript del lado del cliente que procesa entradas del usuario de forma insegura | Robo de sesión, keylogging, manipulación de página, captura de credenciales |

Content Security Policy funciona definiendo directivas en los encabezados HTTP que especifican qué fuentes pueden cargar distintos tipos de recursos en tu sitio web. La directiva default-src sirve como política predeterminada para todos los tipos de recursos no cubiertos explícitamente por otras directivas más específicas, siendo una forma poderosa de establecer una postura de seguridad base con una sola regla. CSP utiliza expresiones de fuentes como 'self' (solo mismo origen), nombres de dominios específicos (ejemplo.com) o comodines (*.ejemplo.com) para definir fuentes confiables, y puedes combinar múltiples fuentes en una sola directiva. Por ejemplo, un encabezado CSP básico podría verse así:

Content-Security-Policy: default-src 'self'; script-src 'self' cdn.example.com; style-src 'self' fonts.googleapis.com

Cuando un navegador recibe este encabezado, aplica la política bloqueando cualquier recurso que no coincida con las fuentes especificadas; si un script intenta cargar desde un dominio no autorizado, el navegador lo bloquea silenciosamente y registra una violación. Para pruebas e implementación gradual, CSP también ofrece el encabezado Content-Security-Policy-Report-Only que monitorea violaciones sin bloquear recursos, permitiendo identificar problemas antes de hacer cumplir la política.

CSP proporciona numerosas directivas que te dan control granular sobre distintos tipos de recursos y comportamientos en tu sitio web:

script-src - Controla qué fuentes pueden ejecutar JavaScript, siendo una de las directivas más críticas para prevenir ataques XSS. Ejemplo: script-src 'self' trusted-cdn.com permite scripts solo desde tu propio dominio y un CDN confiable.

style-src - Restringe las fuentes de CSS, evitando que atacantes inyecten hojas de estilo maliciosas que puedan desfigurar tu sitio o capturar entradas de usuario mediante superposiciones invisibles.

img-src - Controla las fuentes de imágenes, lo cual importa porque los atacantes pueden usar solicitudes de imágenes para exfiltrar datos o rastrear usuarios entre sitios.

frame-ancestors - Especifica qué dominios pueden incrustar tu sitio en iframes, protegiendo contra ataques de clickjacking donde engañan a los usuarios para hacer clic en elementos ocultos.

object-src - Restringe Flash, Java y otros plugins heredados que son vectores comunes de ataque. Se recomienda establecerlo en 'none' a menos que realmente necesites estas tecnologías.

base-uri - Controla qué URLs pueden usarse en etiquetas <base>, evitando que los atacantes cambien la URL base y secuestren enlaces relativos en toda tu página.

Aunque las listas blancas de dominios son útiles, los nonces y hashes ofrecen un enfoque más sofisticado de CSP que resulta especialmente valioso para contenido dinámico y scripts inline. Un nonce es un valor aleatorio y único generado en cada solicitud de página e insertado tanto en tu encabezado CSP como en tus etiquetas HTML; por ejemplo, script-src 'nonce-abc123def456' en el encabezado junto con <script nonce="abc123def456"> en tu HTML permite que solo ese script específico se ejecute. Los hashes funcionan calculando un hash criptográfico del contenido de tu script o estilo y agregándolo al encabezado CSP como script-src 'sha256-abc123...', lo que permite al navegador verificar que el script no ha sido modificado antes de ejecutarlo. Los nonces son ideales para contenido dinámico generado del lado del servidor, mientras que los hashes funcionan mejor para scripts inline estáticos que no cambian entre solicitudes. Ambos métodos son significativamente más seguros que las listas blancas porque no dependen de dominios permitidos; incluso si un atacante logra inyectar código, no tendrá el nonce o hash correcto y será bloqueado. La palabra clave strict-dynamic mejora aún más la seguridad, indicando al navegador que solo confíe en scripts con nonces o hashes válidos, ignorando completamente las listas blancas de dominios.

Ejemplo con nonce:

Content-Security-Policy: script-src 'nonce-rnd123abc'

<script nonce="rnd123abc">

console.log('Este script está permitido');

</script>

Ejemplo con hash:

Content-Security-Policy: script-src 'sha256-abc123def456...'

<script>

console.log('Este script está permitido si el hash coincide');

</script>

La forma más segura de implementar CSP es comenzar con el encabezado Content-Security-Policy-Report-Only, que monitorea violaciones sin bloquear recursos, permitiendo identificar y corregir problemas antes de hacer cumplir la política. Prueba tu CSP exhaustivamente en todos los navegadores y dispositivos que usan tus usuarios, prestando especial atención a integraciones de terceros y herramientas analíticas que puedan cargar recursos desde dominios inesperados. Para contenido dinámico y scripts inline, utiliza nonces en lugar de depender de 'unsafe-inline', que anula gran parte de la protección de CSP al permitir la ejecución de cualquier script inline. Evita también la palabra clave 'unsafe-eval', ya que permite el uso de eval() y funciones similares que pueden ejecutar código arbitrario en tiempo de ejecución. Configura el reporte de violaciones de CSP incluyendo una directiva report-uri o report-to que envíe los registros de violación a tu sistema de monitoreo, permitiéndote detectar ataques y problemas de políticas en tiempo real. Expande gradualmente tu cobertura CSP para incluir todos los tipos de recursos y servicios de terceros, y revisa y actualiza tu política regularmente a medida que evoluciona tu aplicación. PostAffiliatePro incluye soporte CSP incorporado con configuraciones predeterminadas sensatas, facilitando a los afiliados mantener una seguridad sólida sin una configuración extensa.

PostAffiliatePro implementa una protección integral de Content Security Policy en su panel de administración y dashboard de afiliados para salvaguardar datos sensibles y prevenir la inyección no autorizada de scripts. La plataforma mantiene una lista blanca cuidadosamente seleccionada de dominios confiables para recursos esenciales como jQuery, Bootstrap y otras librerías que potencian la interfaz, asegurando que solo fuentes verificadas puedan cargar scripts y hojas de estilo. Esta protección es especialmente importante en el panel de PostAffiliatePro porque maneja cálculos de comisiones, procesamiento de pagos e información de cuentas de afiliados; cualquier ataque XSS exitoso podría permitir que actores maliciosos roben credenciales, manipulen comisiones o redirijan pagos. Al aplicar encabezados CSP estrictos, PostAffiliatePro impide que los atacantes inyecten scripts maliciosos incluso si logran explotar una vulnerabilidad en el código de la aplicación. Los usuarios se benefician de esta protección incorporada sin necesidad de configurar CSP por sí mismos, y el equipo de seguridad de la plataforma monitorea y actualiza continuamente la política para abordar nuevas amenazas y adaptarse a nuevas funcionalidades.

Uno de los errores más críticos es tratar CSP como una solución de seguridad completa en lugar de como una capa más dentro de una estrategia de defensa en profundidad; CSP es poderosa, pero debe funcionar en conjunto con la validación de entradas, la codificación de salidas, HTTPS y otras medidas de seguridad. Muchos desarrolladores crean políticas CSP demasiado permisivas que anulan el propósito del encabezado, como usar script-src * o default-src *, lo que básicamente desactiva la protección de CSP al permitir scripts de cualquier fuente. No probar CSP en distintos navegadores y dispositivos puede provocar que recursos legítimos sean bloqueados en producción, frustrando a los usuarios y rompiendo funcionalidades. No monitorear los reportes de violaciones de CSP significa que no sabrás cuándo ocurren ataques o si tu política es demasiado restrictiva, dejándote ciego ante problemas de seguridad. Mezclar nonces con 'unsafe-inline' es un error común que socava los beneficios de seguridad de los nonces; si usas nonces, elimina 'unsafe-inline' por completo. Otro error frecuente es bloquear recursos legítimos porque no tuviste en cuenta todos los servicios de terceros utilizados por tu aplicación, lo que lleva a funciones rotas y quejas de los usuarios. Finalmente, establecer una política CSP y olvidarla es peligroso: a medida que tu aplicación evoluciona y agregas nuevas integraciones, debes revisar y actualizar tu política regularmente para mantener tanto la seguridad como la funcionalidad.

Content Security Policy funciona mejor como parte de una estrategia integral de encabezados de seguridad que incluye protecciones complementarias como X-Frame-Options (que previene el clickjacking controlando la inserción en iframes), X-Content-Type-Options: nosniff (que previene ataques por detección de tipo MIME) y Strict-Transport-Security (que obliga al uso de HTTPS). Este enfoque de defensa en profundidad significa que, incluso si un atacante logra evitar una capa de seguridad, otras siguen protegiendo a tus usuarios y sus datos. CSP debe combinarse con una validación robusta de entradas y codificación de salidas en el servidor, asegurando que el código malicioso nunca llegue al navegador. HTTPS es un requisito previo para una implementación efectiva de CSP, ya que los encabezados CSP transmitidos por HTTP sin cifrar pueden ser interceptados y modificados por atacantes. Las aplicaciones más seguras implementan todas estas protecciones en conjunto: CSP maneja la inyección de scripts, X-Frame-Options previene el clickjacking, la validación de entradas detiene datos maliciosos y HTTPS asegura que encabezados y contenido no puedan ser alterados en tránsito. Al tratar la seguridad como un sistema de múltiples capas en vez de confiar en un solo mecanismo, creas un entorno donde los atacantes deben superar múltiples obstáculos para tener éxito.

Content Security Policy es un mecanismo de seguridad esencial que proporciona protección crítica contra ataques XSS, una de las vulnerabilidades web más comunes y peligrosas hoy en día. Al implementar una política CSP bien configurada, reduces significativamente el riesgo de que los atacantes puedan inyectar y ejecutar scripts maliciosos en tu sitio web, protegiendo los datos, sesiones y la confianza de tus usuarios. PostAffiliatePro incluye protección CSP incorporada que se configura automáticamente para asegurar tu panel y dashboard de afiliados, eliminando la necesidad de configuración manual de seguridad y manteniendo la flexibilidad para personalizar las políticas según tus necesidades específicas. Si aún no utilizas CSP en tu plataforma de afiliados, ahora es el momento de activarla: comienza en modo solo reporte, prueba exhaustivamente y aplica políticas más estrictas gradualmente a medida que ganes confianza en tu configuración. Protege tu red de afiliados y tus usuarios implementando CSP hoy mismo, y aprovecha las funciones de seguridad integradas de PostAffiliatePro para mantener una defensa robusta ante amenazas en constante evolución.

Content-Security-Policy (CSP) es un mecanismo de seguridad del navegador que actúa como una segunda línea de defensa contra ataques de cross-site scripting (XSS). Funciona definiendo qué dominios y recursos externos pueden cargarse en tus páginas web, evitando que scripts maliciosos se ejecuten incluso si logran eludir tus primeras defensas. CSP es esencial para proteger datos sensibles y mantener la confianza de los usuarios.

CSP protege contra XSS implementando un enfoque basado en listas blancas que indica a los navegadores exactamente qué fuentes son confiables para scripts, hojas de estilo, imágenes y otros recursos. Cuando un navegador encuentra un recurso que viola tus reglas de CSP, lo bloquea y registra una violación. Esto impide que los atacantes inyecten y ejecuten código malicioso, incluso si explotan una vulnerabilidad en tu aplicación.

Los nonces son valores aleatorios y únicos generados en cada solicitud de página y se insertan tanto en el encabezado CSP como en las etiquetas HTML, lo que los hace ideales para contenido dinámico. Los hashes funcionan calculando un hash criptográfico del contenido de tu script e incluyéndolo en el encabezado CSP, por lo que son mejores para scripts inline estáticos. Ambos son más seguros que las listas blancas de dominios, ya que no dependen de permitidos basados en dominios.

Sí, una política CSP demasiado restrictiva puede bloquear recursos legítimos y romper funcionalidades. Por eso se recomienda comenzar con el encabezado Content-Security-Policy-Report-Only, que monitorea violaciones sin bloquear recursos. Prueba exhaustivamente en todos los navegadores y dispositivos antes de aplicar la política, y expande gradualmente tu cobertura CSP a medida que adquieras confianza.

Puedes monitorear las violaciones de CSP incluyendo una directiva report-uri o report-to en tu encabezado CSP, que envía registros de violaciones a tu sistema de monitoreo. Esto te permite detectar ataques y problemas de políticas en tiempo real, identificar qué recursos están siendo bloqueados y ajustar tu política en consecuencia. El monitoreo regular es esencial para mantener tanto la seguridad como la funcionalidad.

CSP es compatible con todos los navegadores modernos, incluyendo Chrome, Firefox, Safari y Edge. Sin embargo, navegadores antiguos como Internet Explorer tienen soporte limitado o inexistente para CSP. Si necesitas soportar navegadores heredados, puedes usar el encabezado Content-Security-Policy-Report-Only para monitoreo manteniendo la compatibilidad con versiones antiguas.

PostAffiliatePro implementa una protección integral de Content-Security-Policy en su panel de administración y dashboard de afiliados con una lista blanca cuidadosamente seleccionada de dominios confiables para los recursos esenciales. El equipo de seguridad de la plataforma monitorea y actualiza continuamente la política para abordar amenazas emergentes. Los usuarios se benefician de esta protección integrada sin necesidad de configurar CSP por sí mismos.

Si CSP bloquea recursos legítimos, primero revisa tus informes de violaciones de CSP para identificar qué recursos están siendo bloqueados. Luego, actualiza tu política CSP para incluir la fuente legítima en tu lista blanca. Asegúrate de probar los cambios antes de implementarlos en producción y considera usar nonces o hashes en lugar de listas blancas de dominios para mayor seguridad.

PostAffiliatePro incluye protección Content-Security-Policy incorporada para salvaguardar tu red de afiliados frente a ataques XSS e inyección de scripts maliciosos. Comienza a proteger tu plataforma hoy con características de seguridad de nivel empresarial.

Descubra cómo Post Affiliate Pro elimina las vulnerabilidades de cross-site scripting mediante la validación de entrada, la codificación de salida y la.

Conozca el parche para la vulnerabilidad XSS en la última actualización de PostAffiliatePro. Descubra cómo una validación de entrada más estricta y la codificac...

Descubre las actualizaciones de febrero de 2024 de PostAffiliatePro, incluyendo variables de perfil de usuario en URLs de redirección, notificaciones por.

Consentimiento de Cookies

Usamos cookies para mejorar tu experiencia de navegación y analizar nuestro tráfico. See our privacy policy.