Generador de Hash - MD5, SHA-1, SHA-256, SHA-512

Genere hashes criptográficos instantáneamente con soporte para MD5, SHA-1, SHA-256, SHA-512. Hash de texto o archivos, verifique checksums, cree firmas HMAC y valide integridad de archivos - todo procesado de forma segura en su navegador sin cargas al servidor.

Generar Hashes Criptográficos

🔒 Algoritmos Hash de Grado Empresarial

Soporte para funciones hash criptográficas estándar de la industria utilizadas por profesionales de seguridad, desarrolladores y administradores de TI en todo el mundo. MD5 (128-bit) sigue siendo útil para checksums no relacionados con seguridad. SHA-1 (160-bit) está obsoleto para seguridad. SHA-256 (256-bit) es el estándar actual de la industria. SHA-512 (512-bit) proporciona máxima seguridad.

⚡ Múltiples Modos de Hash

Hash de Texto - Convierta cualquier cadena en hashes criptográficos instantáneamente con generación de hash en tiempo real mientras edita.

Hash de Archivo - Cargue archivos de cualquier tipo y genere hashes criptográficos con procesamiento por fragmentos para archivos grandes (hasta 2GB).

Generación HMAC - Cree Códigos de Autenticación de Mensaje basados en Hash usando claves secretas.

Verificación de Hash - Cargue archivos y compare hashes calculados con valores esperados para detectar corrupción o manipulación.

🔐 Seguridad del Lado del Cliente y Privacidad

La arquitectura de conocimiento cero garantiza que sus datos sensibles nunca salgan de su dispositivo. Toda la generación de hash se ejecuta completamente en su navegador usando JavaScript y la Web Crypto API nativa.

Preguntas frecuentes

- ¿Qué es una función hash criptográfica y por qué es importante?

Una función hash criptográfica es un algoritmo matemático que convierte cualquier dato de entrada (texto, archivos, etc.) en una cadena de caracteres de tamaño fijo llamada hash o digest. Este proceso es unidireccional: no se puede revertir un hash para obtener los datos originales. Los hashes son cruciales para verificar la integridad de datos, almacenar contraseñas de forma segura, firmas digitales y tecnología blockchain.

- ¿Cuál es la diferencia entre MD5, SHA-1, SHA-256 y SHA-512?

Estos son diferentes algoritmos hash con niveles de seguridad y tamaños de salida variables. **MD5** produce hashes de 128 bits (32 caracteres hex) pero está criptográficamente roto. **SHA-1** genera hashes de 160 bits (40 caracteres hex) y está obsoleto para seguridad. **SHA-256** crea hashes de 256 bits (64 caracteres hex) y es actualmente seguro. **SHA-512** produce hashes de 512 bits (128 caracteres hex) ofreciendo máxima seguridad.

- ¿Puedo usar MD5 o SHA-1 para hash de contraseñas?

¡No! Nunca use MD5 o SHA-1 para hash de contraseñas. Ambos algoritmos están criptográficamente rotos y vulnerables a ataques de colisión. Para contraseñas, use funciones especializadas como bcrypt, scrypt, Argon2 o PBKDF2.

- ¿Qué es HMAC y cuándo debo usarlo?

HMAC (Código de Autenticación de Mensaje basado en Hash) combina una función hash con una clave secreta para crear hashes autenticados. A diferencia de los hashes regulares que cualquiera puede calcular, los HMAC prueban tanto integridad como autenticidad de datos. Use HMAC para autenticación de API, verificación de integridad de mensajes, firmas de webhook y cualquier escenario donde necesite probar que los datos no han sido manipulados.

- ¿Es seguro este generador de hash? ¿Mis datos salen de mi navegador?

Sí, esta herramienta es completamente segura. Toda la generación de hash ocurre completamente en su navegador usando JavaScript y la Web Crypto API. Sus textos, archivos y claves secretas NUNCA salen de su dispositivo ni tocan nuestros servidores.

- ¿Qué tamaños de archivo puede manejar esta herramienta?

Esta herramienta usa procesamiento de archivos por fragmentos para manejar archivos grandes eficientemente sin problemas de memoria del navegador. Archivos de hasta 2GB deberían funcionar en la mayoría de navegadores modernos.

- ¿Pueden dos entradas diferentes producir el mismo hash (colisión)?

Teóricamente sí, pero prácticamente imposible para algoritmos seguros. MD5 y SHA-1 tienen vulnerabilidades de colisión conocidas. SHA-256 y SHA-512 son resistentes a colisiones.

- ¿Cuáles son los casos de uso comunes para generadores de hash?

Los generadores de hash sirven muchos propósitos: verificación de integridad de archivos, verificación de contraseñas, deduplicación de datos, firmas digitales, blockchain/criptomoneda, seguridad API, checksums y commits Git.

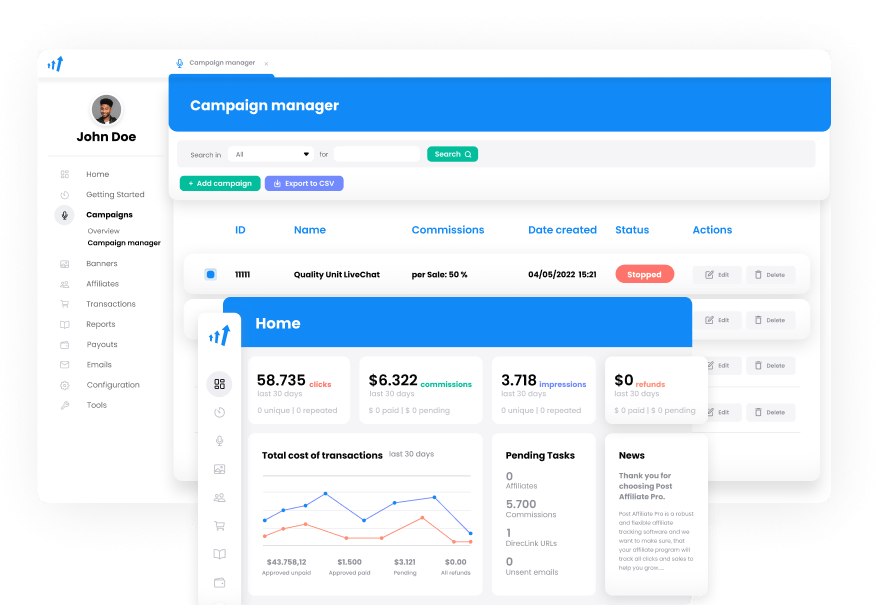

El líder en software de afiliados

Gestiona múltiples programas de afiliados y mejora el rendimiento de tus socios afiliados con Post Affiliate Pro.