¿Cómo funcionan los rastreadores web? Guía técnica completa

Aprende cómo funcionan los rastreadores web, desde las URLs semilla hasta la indexación. Comprende el proceso técnico, los tipos de rastreadores, las reglas de ...

Aprenda cómo los cortafuegos sirven como la primera línea de defensa contra filtraciones de datos en 2025. Descubra los tipos de cortafuegos, mecanismos de seguridad y mejores prácticas para proteger su infraestructura de red.

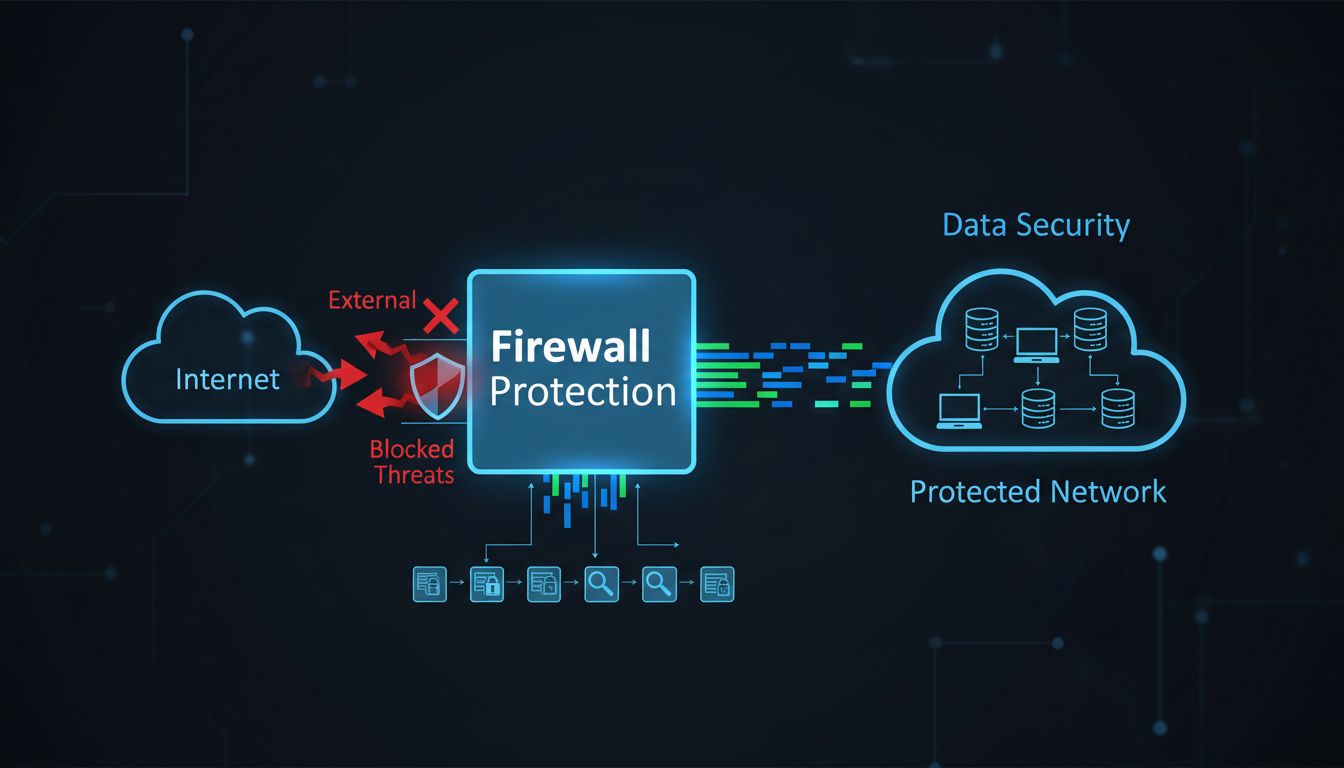

Los cortafuegos actúan como la primera línea de defensa al monitorear el flujo de datos entre su red y el internet, filtrando actividades sospechosas y bloqueando el acceso no autorizado antes de que las amenazas puedan infiltrarse en sus sistemas.

Los cortafuegos representan uno de los componentes más críticos de la infraestructura de ciberseguridad moderna, sirviendo como la barrera esencial entre su red interna confiable y el internet externo no confiable. Un cortafuegos es fundamentalmente un dispositivo de seguridad de red que monitorea y controla el tráfico de red entrante y saliente según reglas y políticas de seguridad predefinidas. Al examinar cada paquete de datos que intenta cruzar el límite de la red, los cortafuegos toman decisiones en tiempo real sobre si permitir o bloquear el tráfico, previniendo de manera efectiva el acceso no autorizado y el contenido malicioso que llegue a sus sistemas. Esta función de guardianía ha permanecido central en la seguridad de red por más de 25 años, y a pesar de la evolución de las amenazas cibernéticas, los cortafuegos continúan siendo indispensables en cualquier estrategia de seguridad integral.

El mecanismo principal mediante el cual los cortafuegos protegen contra filtraciones de datos implica el filtrado e inspección del tráfico. Cuando los datos intentan entrar o salir de su red, el cortafuegos examina las cabeceras y el contenido de los paquetes, comparándolos con las reglas de seguridad establecidas. Estas reglas generalmente especifican qué direcciones IP, puertos y protocolos están permitidos o denegados. Al implementar un enfoque de “denegar por defecto, permitir por excepción”, las organizaciones pueden asegurar que solo el tráfico explícitamente autorizado pase por el cortafuegos, reduciendo drásticamente la superficie de ataque disponible para posibles actores de amenazas. Esta capacidad de filtrado proactivo significa que muchos vectores de ataque comunes—including malware, intentos de acceso no autorizado y exfiltración de datos—son detenidos antes de que puedan comprometer la infraestructura de su red.

Los cortafuegos modernos emplean técnicas sofisticadas de monitoreo para examinar el tráfico de red en múltiples capas del modelo OSI. En el nivel más básico, los cortafuegos de filtrado de paquetes analizan las cabeceras de los paquetes que contienen direcciones IP de origen y destino, números de puerto y tipos de protocolo. Sin embargo, los cortafuegos contemporáneos han evolucionado mucho más allá de la simple inspección de paquetes para incluir capacidades de inspección con estado que rastrean el estado de las conexiones de red a lo largo de su ciclo de vida completo. Esto significa que los cortafuegos pueden entender el contexto de las comunicaciones de red, distinguiendo entre tráfico legítimo que forma parte de una conexión establecida y tráfico sospechoso que intenta iniciar conexiones no autorizadas. Los cortafuegos de inspección con estado mantienen tablas de conexiones que registran sesiones activas, permitiéndoles tomar decisiones más inteligentes sobre qué paquetes pertenecen a conversaciones legítimas y cuáles representan posibles amenazas.

La inspección profunda de paquetes (DPI) representa otro avance crítico en la tecnología de cortafuegos, permitiendo a los cortafuegos examinar no solo las cabeceras de los paquetes sino también el contenido o carga útil real de los datos. Esta capacidad permite a los cortafuegos identificar y bloquear tipos específicos de amenazas que pueden estar ocultas dentro de tráfico aparentemente legítimo, como malware incrustado en archivos, ataques de inyección SQL en solicitudes web o datos sensibles que intentan salir de la red. Al analizar los datos reales transmitidos, los cortafuegos pueden aplicar políticas de seguridad más granulares y prevenir ataques sofisticados que pasarían por alto el filtrado tradicional basado en cabeceras. Además, los cortafuegos modernos pueden realizar inspección a nivel de aplicación, entendiendo qué aplicaciones específicas están generando tráfico de red y aplicando políticas de seguridad específicas para cada aplicación. Esto significa que un cortafuegos puede permitir el tráfico de navegación web mientras bloquea aplicaciones de intercambio de archivos, o permitir el correo electrónico mientras restringe la mensajería instantánea, proporcionando a las organizaciones un control preciso sobre el uso de la red.

El panorama de los cortafuegos ha evolucionado significativamente, con diferentes tipos de cortafuegos ofreciendo distintos niveles de protección y sofisticación. Comprender estos diferentes tipos de cortafuegos ayuda a las organizaciones a seleccionar la solución más adecuada para sus necesidades de seguridad específicas y arquitectura de red.

| Tipo de cortafuegos | Características clave | Mejor caso de uso | Nivel de protección |

|---|---|---|---|

| Cortafuegos de filtrado de paquetes | Examina solo cabeceras de paquetes; filtrado simple basado en reglas | Redes pequeñas con necesidades básicas de seguridad | Básico |

| Cortafuegos de inspección con estado | Rastrea los estados de conexión; entiende el contexto | Redes corporativas tradicionales | Intermedio |

| Cortafuegos proxy | Actúa como intermediario; inspección a nivel de aplicación | Organizaciones que requieren filtrado de contenido | Intermedio |

| Cortafuegos de próxima generación (NGFW) | Incluye IPS, filtrado de URL, prevención de malware, reconocimiento de aplicaciones | Redes empresariales con requisitos complejos | Avanzado |

| Cortafuegos de aplicaciones web (WAF) | Protección especializada para aplicaciones web; defiende contra ataques a nivel de aplicación | Organizaciones que alojan aplicaciones web y APIs | Especializado |

| Cortafuegos impulsados por IA | Utiliza aprendizaje automático para detectar anomalías y amenazas nuevas | Organizaciones frente a amenazas persistentes avanzadas | Avanzado |

Los cortafuegos de próxima generación (NGFW) representan el estándar actual para la protección de redes empresariales, combinando capacidades tradicionales de cortafuegos con sistemas de prevención de intrusiones (IPS), filtrado de URL, defensa contra malware y visibilidad y control de aplicaciones. Los NGFW pueden identificar las aplicaciones específicas que generan tráfico de red y aplicar políticas basadas en el tipo de aplicación en lugar de solo los números de puerto, lo cual es crucial ya que las amenazas modernas suelen usar puertos estándar para evadir la detección. Estos cortafuegos integran fuentes de inteligencia de amenazas que proporcionan información en tiempo real sobre amenazas emergentes, permitiéndoles bloquear automáticamente direcciones IP y dominios maliciosos conocidos. Además, los NGFW pueden realizar inspección SSL/TLS, descifrando tráfico encriptado para examinar su contenido en busca de amenazas antes de volver a encriptarlo, asegurando que el contenido malicioso no pueda ocultarse dentro de comunicaciones cifradas.

Si bien los cortafuegos sirven como la primera línea de defensa, los expertos en seguridad enfatizan que los cortafuegos por sí solos son insuficientes para proteger contra todo el espectro de amenazas cibernéticas modernas. Las amenazas persistentes avanzadas (APT), amenazas internas y vulnerabilidades de día cero pueden potencialmente evadir o eludir las protecciones de los cortafuegos, por lo que las organizaciones deben implementar estrategias de defensa en profundidad que superpongan múltiples controles de seguridad. Cuando los cortafuegos se despliegan en el perímetro de la red, proporcionan visibilidad de todo el tráfico que entra y sale de la organización, permitiéndoles bloquear la mayoría de las amenazas externas antes de que alcancen los sistemas internos. Sin embargo, para las amenazas que logran cruzar el límite de la red, los cortafuegos internos pueden segmentar la red en zonas más pequeñas, dificultando que los atacantes se muevan lateralmente y accedan a datos sensibles.

La segmentación de red mediante cortafuegos internos crea zonas de seguridad compartimentadas donde se aplican diferentes niveles de confianza y controles de acceso. Por ejemplo, un cortafuegos puede separar la red de usuarios generales de la red de servidores de bases de datos, requiriendo autorización explícita para cualquier comunicación entre estas zonas. Este enfoque limita significativamente el daño que un atacante puede causar si compromete una estación de trabajo de usuario, ya que no puede acceder automáticamente a sistemas críticos sin pasar por puntos de control adicionales de cortafuegos. Las capacidades de inspección basadas en identidad en cortafuegos modernos añaden otra capa de sofisticación al permitir que las decisiones de control de acceso se basen en la identidad y el rol del usuario, no solo en la ubicación de la red. Esto significa que un cortafuegos puede aplicar políticas como “solo los usuarios del departamento financiero pueden acceder a la base de datos contable” o “solo los administradores autorizados pueden acceder al sistema de gestión de configuración”, proporcionando control granular sobre quién puede acceder a qué recursos.

El despliegue efectivo de cortafuegos requiere una planificación cuidadosa y una gestión continua para mantener su eficacia en seguridad. Las organizaciones deben comenzar estableciendo políticas de seguridad claras que definan qué tipos de tráfico están permitidos y cuáles están denegados, con preferencia por denegar todo el tráfico por defecto y permitir explícitamente solo las comunicaciones necesarias. Las reglas del cortafuegos deben ser lo más específicas posible, evitando reglas demasiado amplias que puedan permitir tráfico malicioso inadvertidamente o crear brechas de seguridad. Por ejemplo, en lugar de permitir todo el tráfico de un rango de IP en particular, las organizaciones deben especificar los puertos y protocolos exactos necesarios para las comunicaciones empresariales legítimas. Las auditorías regulares de las reglas del cortafuegos son esenciales, ya que las reglas suelen acumularse con el tiempo y las reglas obsoletas o redundantes pueden crear vulnerabilidades de seguridad o degradar el rendimiento del cortafuegos.

Las actualizaciones y parches de los cortafuegos deben aplicarse puntualmente para abordar vulnerabilidades descubiertas recientemente en el propio software del cortafuegos. Como cualquier software, los cortafuegos pueden contener fallos de seguridad que los atacantes podrían explotar para eludir las protecciones, por lo que la aplicación oportuna de parches es fundamental para mantener la seguridad. Las organizaciones deben implementar un proceso de gestión de cambios para las actualizaciones de cortafuegos que equilibre la seguridad con la estabilidad operativa, probando las actualizaciones en entornos no productivos antes de desplegarlas en los cortafuegos de producción. El monitoreo continuo de los registros y alertas del cortafuegos proporciona visibilidad sobre intentos de ataques y actividades sospechosas, permitiendo a los equipos de seguridad identificar amenazas emergentes y ajustar las reglas del cortafuegos en consecuencia. Muchas organizaciones implementan sistemas de Gestión de Información y Eventos de Seguridad (SIEM) que agregan registros de cortafuegos con otros datos de seguridad, habilitando análisis de correlación que pueden detectar ataques sofisticados de múltiples etapas que podrían no ser evidentes solo a partir de los registros del cortafuegos.

El panorama de amenazas continúa evolucionando, con atacantes desarrollando técnicas cada vez más sofisticadas para evadir las protecciones tradicionales de los cortafuegos. El tráfico cifrado se ha vuelto ubicuo, con la mayoría del tráfico de internet utilizando ahora HTTPS u otros protocolos de cifrado, lo que hace imposible para los cortafuegos inspeccionar el contenido cifrado sin capacidades de descifrado. Esto ha impulsado el desarrollo de cortafuegos con capacidades de inspección SSL/TLS, aunque implementar dicha inspección requiere una consideración cuidadosa de las implicaciones de privacidad y de rendimiento. Las vulnerabilidades de día cero—fallos de seguridad desconocidos por los proveedores y, por lo tanto, sin parches—representan otro desafío, ya que los cortafuegos no pueden bloquear ataques que exploten vulnerabilidades de las que no tienen conocimiento. Para abordar esto, los cortafuegos modernos incorporan cada vez más análisis de comportamiento y capacidades de detección de anomalías que pueden identificar actividades sospechosas incluso cuando la técnica de ataque específica es desconocida.

La inteligencia artificial y el aprendizaje automático están transformando las capacidades de los cortafuegos, permitiendo que los sistemas aprendan de datos históricos e identifiquen patrones de ataque novedosos que se desvían del comportamiento normal de la red. Los cortafuegos impulsados por IA pueden analizar grandes cantidades de datos de tráfico de red para establecer líneas base de actividad normal y luego señalar desviaciones que podrían indicar un compromiso o ataque. Estos sistemas pueden adaptarse a nuevas amenazas en tiempo real sin requerir actualizaciones manuales de reglas, proporcionando protección contra amenazas emergentes que los cortafuegos tradicionales basados en reglas podrían pasar por alto. Además, los despliegues de cortafuegos en la nube y virtuales se han vuelto cada vez más importantes a medida que las organizaciones adoptan arquitecturas híbridas y multinube, requiriendo cortafuegos que puedan proteger aplicaciones y datos independientemente de si residen en instalaciones propias, en nubes públicas o en entornos de nube privada.

Muchos marcos regulatorios y estándares de la industria exigen la implementación de cortafuegos como un control de seguridad fundamental. Los requisitos de cumplimiento como PCI DSS (Estándar de Seguridad de Datos para la Industria de Tarjetas de Pago), HIPAA (Ley de Portabilidad y Responsabilidad de Seguros de Salud) y GDPR (Reglamento General de Protección de Datos) requieren que las organizaciones implementen cortafuegos como parte de su infraestructura de seguridad. Estas regulaciones reconocen que los cortafuegos son esenciales para proteger datos sensibles y prevenir el acceso no autorizado, haciendo de la implementación de cortafuegos no solo una mejor práctica de seguridad sino también un requisito legal para muchas organizaciones. Más allá del cumplimiento regulatorio, los cortafuegos ayudan a las organizaciones a cumplir con estándares y marcos de seguridad específicos de la industria como ISO 27001, el Marco de Ciberseguridad de NIST y los Controles CIS, que todos enfatizan la importancia de la protección del perímetro de red.

Las organizaciones deben documentar sus configuraciones de cortafuegos, reglas y políticas de seguridad para demostrar el cumplimiento con las regulaciones y estándares aplicables. Esta documentación cumple múltiples propósitos: proporciona evidencia de controles de seguridad para auditores y reguladores, facilita la transferencia de conocimientos cuando el personal de seguridad cambia y permite la aplicación consistente de las políticas de seguridad en toda la organización. Las evaluaciones de seguridad y pruebas de penetración regulares deben incluir la evaluación de la eficacia de los cortafuegos, asegurando que estén correctamente configurados y funcionando como se espera. Las evaluaciones de seguridad de terceros pueden proporcionar una verificación independiente de que las protecciones de cortafuegos cumplen con los requisitos regulatorios y las mejores prácticas de la industria, identificando cualquier brecha o mala configuración que pueda dejar a la organización vulnerable a filtraciones de datos.

Los cortafuegos siguen siendo la piedra angular de la seguridad de red en 2025, proporcionando una protección esencial contra la gran mayoría de amenazas externas que intentan vulnerar las redes organizacionales. Al monitorear y filtrar todo el tráfico que cruza el límite de la red, los cortafuegos previenen el acceso no autorizado, bloquean malware y protegen los datos sensibles contra la exfiltración. Sin embargo, las organizaciones deben reconocer que los cortafuegos son un componente de una estrategia de seguridad integral que también debe incluir protección de endpoints, sistemas de detección de intrusos, capacitación en concienciación de seguridad y capacidades de respuesta a incidentes. La evolución de la tecnología de cortafuegos—desde simples filtros de paquetes hasta sistemas impulsados por IA capaces de detectar amenazas novedosas—demuestra el compromiso continuo de mantenerse por delante de las amenazas cibernéticas emergentes.

Para las organizaciones que buscan mejorar su postura de seguridad, implementar o actualizar sus cortafuegos debe ser una prioridad, prestando especial atención al despliegue de cortafuegos de próxima generación que ofrezcan capacidades avanzadas de protección contra amenazas. El mantenimiento, monitoreo y actualización regular aseguran que los cortafuegos continúen proporcionando una protección efectiva a medida que evoluciona el panorama de amenazas. Al combinar protecciones robustas mediante cortafuegos con otros controles de seguridad y mantener una cultura organizacional consciente de la seguridad, las empresas pueden reducir significativamente su riesgo de filtraciones de datos y proteger sus activos más valiosos de las amenazas cibernéticas.

Así como los cortafuegos protegen las redes de filtraciones, PostAffiliatePro protege su programa de afiliados con seguridad de nivel empresarial, detección de fraudes y protección de datos. Asegure sus operaciones de afiliados hoy mismo.

Aprende cómo funcionan los rastreadores web, desde las URLs semilla hasta la indexación. Comprende el proceso técnico, los tipos de rastreadores, las reglas de ...

Descubre las estrategias más efectivas para conseguir enlaces entrantes en 2025. Aprende métodos comprobados como guest posting, marketing de contenidos, link b...

Descubre por qué los enlaces entrantes son cruciales para el éxito en SEO. Aprende cómo los backlinks mejoran el posicionamiento, generan tráfico, construyen au...

Consentimiento de Cookies

Usamos cookies para mejorar tu experiencia de navegación y analizar nuestro tráfico. See our privacy policy.