¿Por qué los pequeños y medianos negocios son objetivo de los hackers?

Descubre por qué las pymes son objetivos preferidos de los ciberdelincuentes. Aprende sobre defensas débiles, datos valiosos y cómo PostAffiliatePro ayuda a pro...

Descubre 7 consejos esenciales de seguridad web para proteger tu empresa de filtraciones de datos, incluyendo firewalls, políticas de contraseñas, copias de seguridad, antimalware y más.

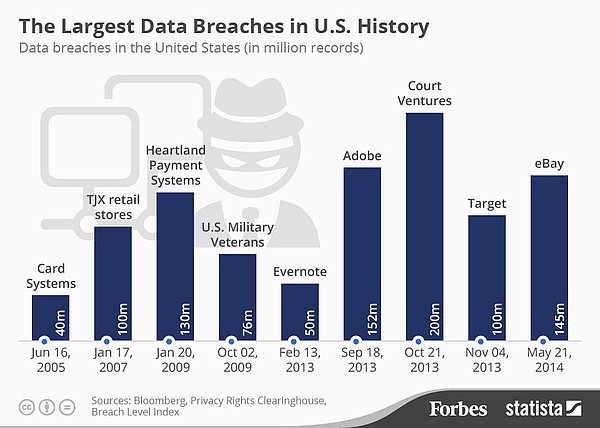

Otro día más, y otro hacker se lleva los datos de millones de clientes del Enormo Bank en la última gran filtración corporativa de ciberseguridad. Las pequeñas y medianas empresas (PYMES) se ríen para sus adentros y dan gracias al cielo porque creen que no son lo suficientemente grandes como para atraer la atención de los hackers. Si ese es tu pensamiento, queremos ser los primeros en decirte que tu percepción es errónea. Muy errónea.

La realidad, según el Comité de Pequeñas Empresas del Congreso de EE. UU., es que el 71% de las filtraciones de seguridad en línea están dirigidas a empresas con menos de 100 empleados. ¿Cómo? Lo leíste bien, así que si el pensamiento de “somos demasiado pequeños para que los malos se fijen en nosotros” reina en tu PYME, ahora es un buen momento para dejar la bebida energética, sentarte derecho y prestar mucha atención a estos 7 Consejos de Seguridad Web que Podrían Salvar tu Empresa de una Filtración de Datos.

Te alegrarás de hacerlo.

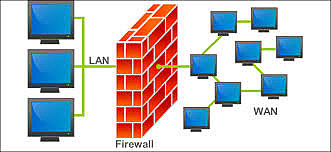

Si no tienes instalados firewalls en tu red, prácticamente podrías ir al dark web ahora mismo y publicar todas tus contraseñas para que cualquier hacker las encuentre. La realidad es que debes considerar el firewall como tu primera línea de defensa para proteger los datos de tus clientes. Para recordar, un firewall es un sistema de seguridad —ya sea hardware o software— que monitorea el flujo de datos entre tu red interna y la internet, y bloquea actividades sospechosas según reglas de seguridad predefinidas.

Hay tres áreas en las que debes concentrarte al instalar firewalls.

Firewall externo: Este tipo de firewall normalmente forma parte de un router o servidor. Se sitúa fuera de la red de tu empresa y previene que ataques de malware lleguen a tu sistema en primer lugar. Si no estás seguro de si tienes uno, llama a tu proveedor de hosting y haz algunas preguntas.

Firewall interno: Este tipo de firewall es software instalado en tu red. Aunque su función es similar al firewall externo —escanear virus, malware y otras amenazas—, también debe configurarse para segmentar la red, de modo que virus, hackeos y similares puedan ser rápidamente aislados y se limite su propagación antes de que infecten todo el sistema.

La tercera área a tener en cuenta es respecto a los empleados que trabajan desde casa y acceden a la red de la empresa. Tu seguridad es tan fuerte como el eslabón más débil. Vale la pena invertir en protección de firewall de nueva generación en estos casos por la tranquilidad que aporta.

Los firewalls están intrínsecamente ligados a la configuración de hosting de tu web/red. Por unos pocos euros extra al mes, podrías dejar atrás el hosting compartido y optar por algo más robusto, como un servidor dedicado o un servidor privado virtual que te permita más control sobre las configuraciones de seguridad específicas.

Una encuesta de Tech Pro en 2016 encontró que el 59% de las empresas siguen una política de “Trae tu propio dispositivo” (BYOD). Eso son muchos caminos potencialmente inseguros hacia la red de la empresa deambulando por los pasillos y oficinas. Obviamente, cruzar los dedos y esperar que ningún hacker note esta gran falla de seguridad no es una política seria, así que ¿qué vas a hacer? A estas alturas de la era de la información, intentar mantener fuera del trabajo los dispositivos personales como smartphones, tablets, pulseras fitness y relojes inteligentes probablemente acabaría con una fuga masiva de empleados.

Esto es lo que debes hacer.

Crea una política de seguridad específica para dispositivos personales. Haz saber a los empleados que está bien traer sus dispositivos, pero deben —repítelo en mayúsculas para enfatizar— DEBEN cumplir con las reglas que aseguran la seguridad de la red. Dos pasos concretos son:

Si empiezas a sentirte como el Grinch con tantas exigencias, pregúntate esto: ¿Prefiero molestar a algunos empleados con estrictas directrices de ciberseguridad o dejar que mi activo empresarial más valioso, los datos de clientes, se vaya caminando por la puerta? Eso pensamos.

Como mencionamos, hoy en día las PYMES suelen considerar los datos como el activo más valioso. Un solo empleado descuidado con las contraseñas o que adopte una actitud indiferente frente a la revisión de correos para detectar phishing puede literalmente hundir tu empresa. Un consejo: los clientes pueden ser muy poco indulgentes y dudarán en seguir confiando en una empresa que perciben como poco cuidadosa con su información personal. En caso de que tu empresa requiera servicios profesionales, un desarrollador de software de seguridad puede ser una buena opción.

Ahora más que nunca, la capacitación para prevenir filtraciones de seguridad en línea debe tomarse en serio por la dirección y por cada empleado, desde el veterano más experimentado hasta el recién llegado. Debes tener un manual de políticas impreso que explique los protocolos a seguir y las consecuencias de no cumplirlos, incluyendo el despido. Como habrás notado, los ciberdelincuentes son muy astutos. Siempre están probando tus defensas y creando nuevas formas de penetrar tu red, ya sea por tecnología, engaño o una combinación de ambas.

Es responsabilidad de los gerentes y dueños de PYMES actualizar el manual regularmente según las mejores prácticas contra ataques de hackers, así como dedicar el tiempo suficiente para ofrecer la formación adecuada durante el proceso de incorporación de nuevos empleados. Si quieres que este esfuerzo se tome en serio —y deberías— TÚ debes tomarlo en serio. Como mínimo, cualquier empleado que acceda a la red de la empresa debe conocer a fondo cómo mantenerla segura. Una parte importante de esta seguridad está en el tema de las contraseñas, que es lo suficientemente relevante como para tener su propia sección.

Aquí tienes algunas estadísticas que ilustran por qué una PYME puede tener problemas en ciberseguridad.

¿Por dónde empezar? Sí, los empleados protestarán si les exiges crear contraseñas más complejas que “1234” y cambiarlas regularmente, pero, aunque suene repetitivo, ¿te preocupa más una pequeña molestia para el trabajador que el control de tu red por parte de hackers? Si respondes lo primero, te sugerimos amablemente que vendas tu empresa de inmediato.

La seguridad de las contraseñas necesita su propia sección en el manual y se deben seguir las mejores prácticas. Esto significa que debes exigir:

Retomando el dato anterior, una vez que implementes una política de contraseñas fuerte, no seas parte del 65% que no la aplica. Eso sería absurdo.

Gestores de contraseñas: No queremos dejar esta sección sin mencionar los gestores de contraseñas. Disponibles como software instalado, servicio en la nube o incluso dispositivo físico, estos programas te ayudan a generar y recuperar contraseñas complejas. Hacen exactamente lo que el nombre indica: gestionar tus contraseñas, y la mayoría de nosotros necesitamos ayuda en ese aspecto.

Lee más sobre esta importante (y económica) precaución de seguridad online en Consumer Reports.

Has decidido seguir todas nuestras sugerencias al pie de la letra, sin desviarte. Ahora puedes respirar tranquilo porque tu red es inexpugnable. ¿Por qué no relajarte? Te decimos por qué no. A pesar de tus mejores intenciones y las de tu equipo, siempre existe la posibilidad de que un hacker logre colarse y causar caos. Como dijimos, estos chicos y chicas son expertos dedicados al delito. Una vez dentro, pueden hacer de todo: registrar pulsaciones de contraseñas, usar tus recursos para lanzar ataques ‘bot’ o borrar tu servidor por completo.

En ese momento, desearás poder retroceder el sistema a un punto anterior antes de que el hacker hiciera de las suyas. ¿Has estado haciendo copias de seguridad en la nube y guardando otra copia en una ubicación física diferente, cierto? Porque también ocurren incendios e inundaciones. Si no lo haces, considera seriamente hacer copias de seguridad de documentos, hojas de cálculo, bases de datos, registros financieros, archivos de RRHH y cuentas por cobrar/pagar.

Con los servicios de copia de seguridad en la nube cada vez más asequibles, no hay excusa para no implementar una estrategia completa de respaldo que te permita restaurar el sistema rápidamente si ocurre una intrusión. A menos que te guste reconstruir cada archivo desde cero…

Bueno, elegir si instalar antimalware ES opcional. Mejor dicho, decidir no instalarlo es una mala idea. El antimalware protege contra ataques de phishing, que se han convertido en unas de las tácticas favoritas de los hackers por una razón: funcionan de maravilla. Para demostrarlo, recurrimos de nuevo al informe de Verizon de 2016. Según esa encuesta, ¡el 30% de los empleados abrió correos de phishing, un 7% más que el año anterior!

Recordando, el phishing es una técnica en la que un hacker envía un correo electrónico con la intención de que un empleado haga clic en un enlace. Si cae en la trampa, se instala malware en la red y el hacker entra. Eso es malo. La primera línea de defensa contra el phishing es entrenar a los empleados para que no hagan clic en nada de un correo a menos que estén completamente seguros de que es legítimo.

Considerando que el 30% de los empleados prácticamente invita al hacker a la red, el antimalware es tu mejor opción para interceptar y frenar la instalación del software malicioso antes de que se complete. Presta especial atención a empleados en puestos que suelen ser objetivos de phishing: CEOs, asistentes administrativos, vendedores y RRHH. Estos han demostrado ser los más vulnerables, ya que suelen tener acceso a las áreas más sensibles de la red.

Pero no cometas el error de pensar que los demás son inmunes. Cualquier empleado con acceso a cualquier parte de la red es un objetivo potencial.

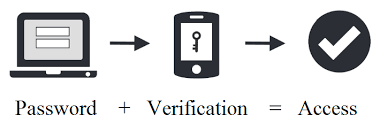

En los últimos años, la autenticación multifactor (MFA) ha surgido como una gran aliada para quienes se preocupan por la seguridad de su red. Sí, puede resultar algo incómoda, pero es casi infalible para proteger los accesos. Hay muchas variantes, pero así podría funcionar el inicio de sesión en una empresa:

Una forma aún más simple de implementar MFA es usar el número de móvil del empleado como segundo factor de acceso. La idea es que es muy poco probable que un hacker tenga acceso tanto al primer inicio de sesión como al teléfono. Esta capa extra de protección es relativamente fácil de activar en la mayoría de los sistemas y refuerza enormemente la seguridad de las contraseñas.

Mucho del trabajo pionero en este campo viene de Google, que recientemente completó un año entero sin que ninguna de sus 85.000 cuentas de Gmail fuera hackeada. Lo lograron usando una llave física de seguridad llamada Titan, que se conecta al puerto USB. Incluso con usuario y contraseña, un hacker no podía avanzar más sin tener acceso físico a la llave.

La idea general es que quienes trabajan en PYMES deben recordar que la seguridad web y de red no implica accionar un gran interruptor y olvidarse para siempre de los cibercriminales. Es un proceso iterativo en el que la meta se mueve cada vez que das un paso hacia ella. No existe la opción de “configúralo y olvídalo”. Los hackers nunca dejan de probar y aprender, haciéndose más sofisticados, así que tú tampoco puedes quedarte quieto. Hoy en día las empresas deben cumplir con regulaciones de privacidad de datos , así que contar con un sistema de gobernanza de datos también garantizará que toda la información se recolecte y gestione correctamente.

Si aún no lo haces, tú o alguien designado debe estar al tanto de la industria de ciberseguridad para conocer los nuevos métodos de ataque y prevención a medida que aparecen. En un mundo donde tu oponente nunca deja de aprender, tú tampoco puedes hacerlo. Si te importa tu empresa, la complacencia no es una opción cuando se trata de asegurar que tu red privada y tus datos se mantengan así: privados.

Según el Comité de Pequeñas Empresas del Congreso de EE. UU., el 71% de las filtraciones de seguridad en línea tienen como objetivo empresas con menos de 100 empleados, convirtiendo a las PYMES en un blanco frecuente debido a sus defensas a menudo más débiles.

Los firewalls actúan como la primera línea de defensa al monitorear el flujo de datos entre tu red y la internet, bloqueando actividades sospechosas.

Implementa una política de seguridad BYOD que requiera que los dispositivos personales instalen actualizaciones de seguridad automáticamente y cumplan con la política de contraseñas de la empresa.

Las contraseñas deben cambiarse cada 60-90 días, tener al menos 8 caracteres y contener una combinación de mayúsculas, minúsculas, números y caracteres especiales.

Las copias de seguridad regulares en la nube y fuera del sitio permiten una rápida recuperación y minimizan la interrupción del negocio en caso de un ciberataque o pérdida de datos.

El antimalware ayuda a detectar y bloquear software malicioso, especialmente de correos electrónicos de phishing, reduciendo el riesgo de comprometer la red.

La MFA añade una capa extra de seguridad al inicio de sesión al requerir que los usuarios proporcionen una verificación adicional, como un código enviado a su teléfono, dificultando mucho el acceso no autorizado.

Gary Stevens es un desarrollador front end. Es un apasionado de la tecnología blockchain y voluntario en la fundación Ethereum, además de ser un contribuyente activo en Github.

No arriesgues los valiosos datos de tus clientes. Aplica estos 7 consejos de seguridad web para prevenir filtraciones y mantener tu negocio seguro.

Descubre por qué las pymes son objetivos preferidos de los ciberdelincuentes. Aprende sobre defensas débiles, datos valiosos y cómo PostAffiliatePro ayuda a pro...

Descubre por qué las pymes son los principales objetivos de los ciberdelincuentes, las vulnerabilidades a las que se enfrentan y cómo proteger tu negocio de.

Descubre las características de seguridad esenciales que debes buscar en un hosting web: SSL/TLS, protección DDoS, WAF, copias de seguridad diarias, soporte.

Consentimiento de Cookies

Usamos cookies para mejorar tu experiencia de navegación y analizar nuestro tráfico. See our privacy policy.